Việc sử dụng tài khoản cục bộ (bao gồm cả quản trị viên cục bộ) để truy cập một máy tính khác qua mạng trong môi trường Active Directory không được khuyến nghị vì một số lý do. Tên người dùng và mật khẩu quản trị viên cục bộ giống nhau thường được sử dụng trên nhiều máy tính, điều này có thể khiến nhiều thiết bị gặp rủi ro nếu một máy tính bị xâm phạm ( Pass-the-hash mối đe dọa tấn công). Hơn nữa, việc truy cập vào tài nguyên mạng bằng tài khoản cục bộ khó được nhân cách hóa và giám sát tập trung, bởi vì các sự kiện như vậy không được ghi lại trên bộ điều khiển miền AD.

Để giảm thiểu rủi ro, quản trị viên có thể đổi tên tài khoản Quản trị viên Windows cục bộ mặc định. Để thường xuyên thay đổi mật khẩu quản trị viên cục bộ trên tất cả các máy tính trong miền, bạn có thể sử dụng công cụ MS LAPS (Giải pháp mật khẩu quản trị viên cục bộ). Nhưng các giải pháp này sẽ không thể giải quyết vấn đề hạn chế quyền truy cập mạng cho tất cả các tài khoản người dùng cục bộ vì có thể có nhiều tài khoản cục bộ trên một máy tính.

Bạn có thể hạn chế quyền truy cập mạng cho các tài khoản cục bộ bằng cách sử dụng chức năng Từ chối quyền truy cập vào máy tính này từ mạng chính sách. Nhưng chính sách này yêu cầu liệt kê rõ ràng tất cả các tài khoản cần bị từ chối truy cập mạng vào máy tính.

Trong Windows 8.1 và Windows Server 2012 R2, hai nhóm bảo mật nổi tiếng mới với SID mới đã xuất hiện. Một bao gồm tất cả người dùng cục bộ và thứ hai bao gồm tất cả các quản trị viên cục bộ.

| S-1-5-113 | NT AUTHORITY \ Local account | Tất cả tài khoản cục bộ |

| S-1-5-114 | NT AUTHORITY \ Tài khoản cục bộ và thành viên của nhóm Quản trị viên | Tất cả tài khoản cục bộ có đặc quyền của quản trị viên |

Giờ đây, để hạn chế quyền truy cập cho các tài khoản cục bộ, bạn có thể sử dụng các SID chung của chúng.

Các nhóm này được thêm vào mã thông báo truy cập của người dùng trong quá trình đăng nhập vào máy tính bằng tài khoản cục bộ.

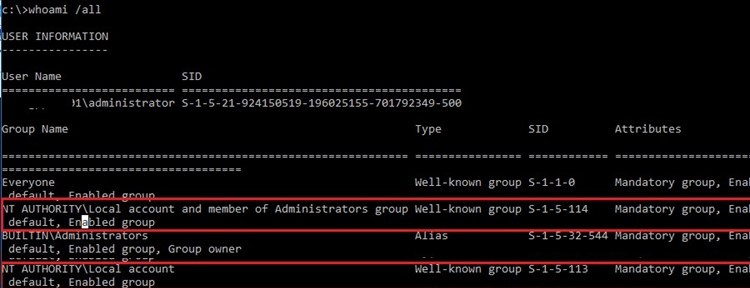

Để đảm bảo rằng trong Windows 10 / Windows Server 2016, tài khoản quản trị viên cục bộ của bạn được chỉ định hai nhóm bảo mật mới (NT AUTHORITY\Local account (SID S-1-5-113) và N T AUTHORITY\Local account and member of Administrators group (SID S-1-5-114) ), chạy lệnh:

Whoami /all

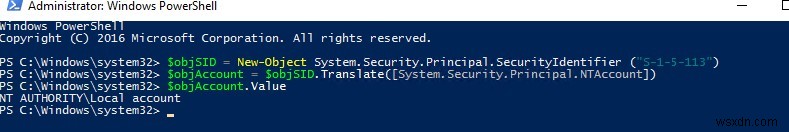

Bạn có thể kiểm tra xem các nhóm bảo mật này có tồn tại trên thiết bị Windows của mình hay không bằng SID bằng cách sử dụng tập lệnh PowerShell sau:

$objSID = New-Object System.Security.Principal.SecurityIdentifier ("S-1-5-113")

$objAccount = $objSID.Translate([System.Security.Principal.NTAccount])

$objAccount.Value

Nếu tập lệnh trả về NT Authority \ Local account , thì nhóm cục bộ này (với S-1-5-113 SID) sẽ tồn tại trên máy tính của bạn.

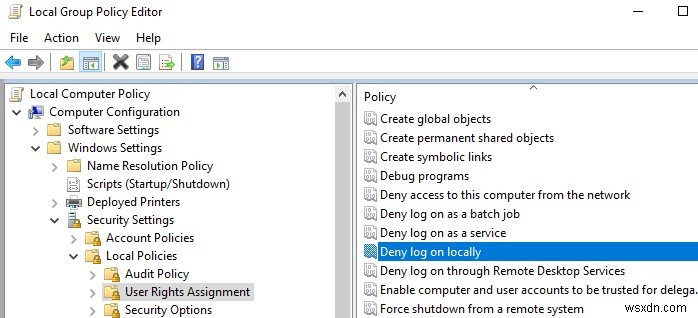

Để chặn truy cập mạng từ xa trong tài khoản người dùng cục bộ có chứa các SID này trong mã thông báo, bạn có thể sử dụng cài đặt từ phần GPO Cấu hình máy tính -> Cài đặt Windows -> Cài đặt bảo mật -> Chính sách cục bộ -> Gán quyền người dùng .

Từ chối quyền truy cập Máy tính từ xa (RDP) cho người dùng và quản trị viên cục bộ

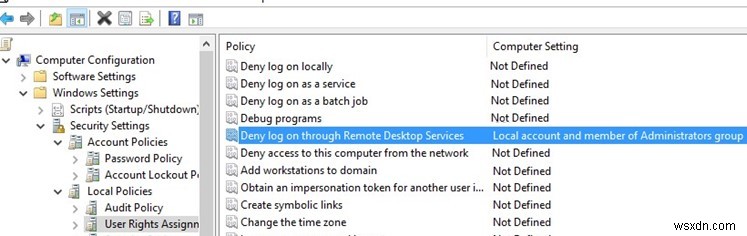

Từ chối đăng nhập thông qua Dịch vụ Máy tính Từ xa chính sách cho phép bạn chỉ định người dùng và nhóm bị từ chối đăng nhập vào máy tính từ xa thông qua Máy tính Từ xa. Bạn có thể từ chối quyền truy cập RDP vào máy tính đối với tài khoản cục bộ và miền.

Theo mặc định, quyền truy cập RDP trên Windows được phép đối với quản trị viên và các thành viên của Người dùng Máy tính Từ xa cục bộ tập đoàn.Nếu bạn muốn hạn chế kết nối RDP chỉ dành cho người dùng cục bộ (bao gồm cả quản trị viên cục bộ), hãy mở trình soạn thảo GPO cục bộ gpedit.msc (nếu bạn muốn áp dụng các cài đặt này trên máy tính trong miền Active Directory, hãy sử dụng miền Group Policy Editor - gpmc. msc). Đi tới phần GPO Chuyển nhượng quyền của người dùng và chỉnh sửa Từ chối đăng nhập thông qua Dịch vụ Máy tính Từ xa chính sách.

Thêm các nhóm bảo mật cục bộ được tích hợp sẵn “Tài khoản cục bộ và thành viên của nhóm Quản trị viên” và “Tài khoản cục bộ” vào chính sách. Cập nhật cài đặt Chính sách Nhóm cục bộ bằng lệnh:gpupdate /force .

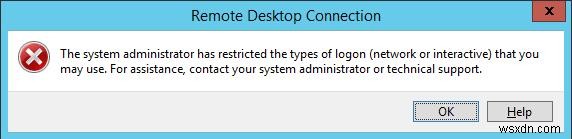

Bây giờ, nếu bạn cố gắng kết nối với máy tính của mình dưới quyền người dùng cục bộ thông qua RDP, một lỗi sẽ xuất hiện:

To sign in remotely, you need the right to sign in through Remote Desktop Services. By default, members of the Remote Desktop Users group have this right. If the group you’re in doesn’t have this right, or if the right has been removed from the Remote Desktop Users group, you need to be granted this right manually.

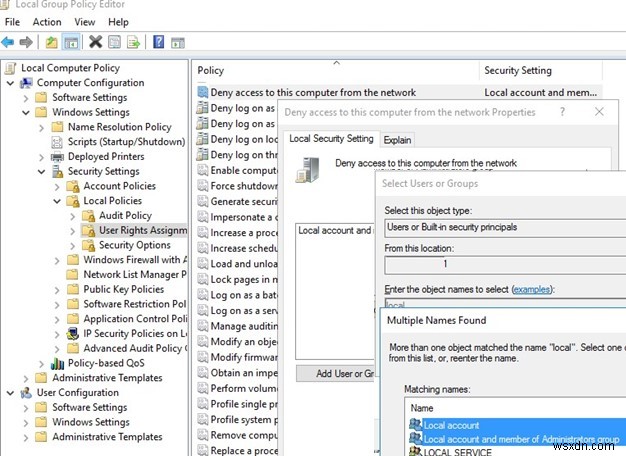

Từ chối quyền truy cập vào máy tính từ mạng

Bạn có thể từ chối quyền truy cập mạng vào một máy tính bằng thông tin đăng nhập cục bộ với tùy chọn Từ chối quyền truy cập vào máy tính này từ mạng chính sách.

Thêm các nhóm cục bộ “ Tài khoản cục bộ” và “ Tài khoản cục bộ và thành viên của nhóm Quản trị viên” vào mục Từ chối quyền truy cập vào máy tính này từ mạng chính sách. Ngoài ra, bạn nên luôn từ chối quyền truy cập ẩn danh và quyền truy cập dưới tài khoản khách.

Đối với môi trường miền, chúng tôi khuyên bạn nên sử dụng tính năng Từ chối quyền truy cập vào máy tính này từ mạng chính sách chặn hoàn toàn quyền truy cập vào máy trạm và máy chủ thành viên miền trong tài khoản từ Quản trị viên miền và Quản trị viên doanh nghiệp nhóm bảo mật. Những tài khoản này chỉ nên được sử dụng để truy cập bộ điều khiển miền. Điều này sẽ giảm rủi ro chiếm được quyền băm tài khoản quản trị (đặc quyền) và leo thang đặc quyền.

Sau khi áp dụng chính sách, bạn sẽ không thể kết nối từ xa với máy tính này qua mạng bằng bất kỳ tài khoản Windows cục bộ nào. Khi cố gắng kết nối với thư mục mạng chia sẻ hoặc ánh xạ ổ đĩa mạng từ máy tính này với tài khoản cục bộ, lỗi sẽ xuất hiện:

Microsoft Windows Network: Logon failure: the user has not been granted the requested logon type at this computers.

Khi cố gắng thiết lập kết nối Máy tính Từ xa trong tài khoản quản trị viên cục bộ (. \ Administrator ), một thông báo lỗi xuất hiện.

The system administrator has restricted the types of logon (network or interactive) that you may use. For assistance, contact your system administrator or technical support.

Từ chối người dùng đăng nhập cục bộ vào Windows 10

Sử dụng Từ chối đăng nhập cục bộ , bạn cũng có thể hạn chế đăng nhập tương tác vào máy tính / máy chủ trong tài khoản Windows cục bộ. Đi tới GPO Chuyển nhượng quyền của người dùng , chỉnh sửa mục Từ chối đăng nhập cục bộ chính sách. Thêm nhóm bảo mật cục bộ bắt buộc vào đó.

Đặc biệt cẩn thận với việc từ chối cài đặt Chính sách Nhóm. Nếu cấu hình sai, bạn có thể mất quyền truy cập vào máy tính. Phương án cuối cùng, bạn có thể đặt lại cài đặt GPO cục bộ của mình như thế này.

Bây giờ, nếu người dùng hoặc quản trị viên cố gắng đăng nhập vào máy tính bằng tài khoản cục bộ, một thông báo sẽ xuất hiện.

The sign-in method you are trying to use isn’t allowed. For more info, contact your network administrator.

Do đó, bạn có thể từ chối quyền truy cập mạng bằng tài khoản Windows cục bộ vào máy tính và máy chủ thành viên miền, đồng thời tăng cường bảo mật cho môi trường công ty.