Trong bài viết này, chúng tôi sẽ hướng dẫn cách sử dụng chứng chỉ SSL / TLS đáng tin cậy để bảo mật kết nối RDP với máy tính hoặc máy chủ Windows trong miền Active Directory. Chúng tôi sẽ sử dụng chứng chỉ SSL đáng tin cậy thay vì chứng chỉ RDP tự ký mặc định (sau đó sử dụng chứng chỉ RDP tự ký, người dùng nhận được cảnh báo rằng chứng chỉ không đáng tin cậy khi kết nối với máy chủ). Trong ví dụ này, chúng tôi sẽ định cấu hình mẫu chứng chỉ RDP tùy chỉnh trong Tổ chức phát hành chứng chỉ và Chính sách nhóm để tự động phát hành và liên kết chứng chỉ SSL / TLS với Dịch vụ máy tính từ xa.

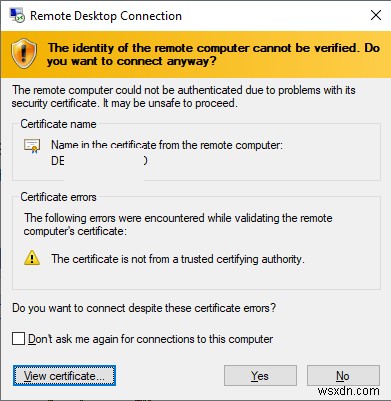

Cảnh báo chứng chỉ tự ký kết nối máy tính từ xa (RDP)

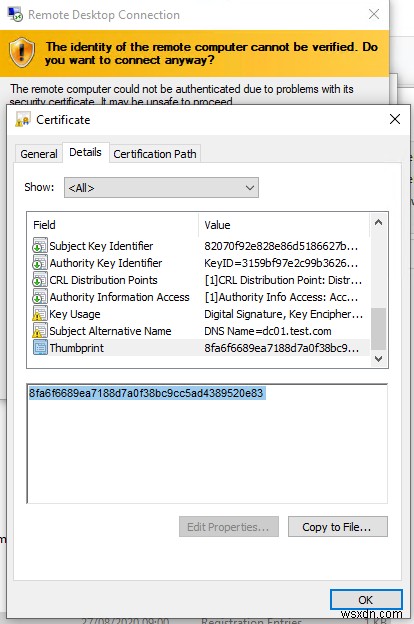

Theo mặc định, để bảo mật một phiên RDP, Windows sẽ tạo một chứng chỉ tự ký. Trong lần kết nối đầu tiên với máy chủ RDP / RDS bằng máy khách mstsc.exe, người dùng thấy cảnh báo sau:

The remote computer could not be authenticated due to problems with its security certificate. It may be unsafe to proceed. Certificate error: The certificate is not from a trusted certifying authority.

Để tiếp tục và thiết lập kết nối RDP, người dùng phải nhấp vào Có . Để ngăn cảnh báo chứng chỉ RDP xuất hiện mọi lúc, bạn có thể chọn tùy chọn “Đừng hỏi lại tôi về kết nối với máy tính này”.

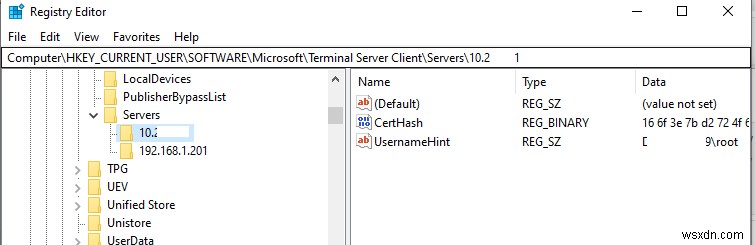

Trong trường hợp này, dấu vân tay chứng chỉ RDP được lưu trong CertHash tham số của khóa đăng ký với lịch sử kết nối RDP trên máy khách (HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers\ ). Nếu bạn đã ẩn cảnh báo rằng máy chủ RDP không thể được xác minh, hãy xóa dấu vết chứng chỉ khỏi sổ đăng ký để đặt lại cài đặt.

Tạo Mẫu chứng chỉ RDP trong Tổ chức phát hành chứng chỉ (CA)

Hãy thử sử dụng chứng chỉ SSL / TLS đáng tin cậy do tổ chức phát hành chứng chỉ công ty cấp để bảo mật các kết nối RDP. Sử dụng chứng chỉ này, người dùng có thể xác thực máy chủ RDP khi kết nối. Giả sử rằng Cơ quan cấp chứng chỉ Microsoft của công ty đã được triển khai trong miền của bạn. Trong trường hợp này, bạn có thể định cấu hình phát hành tự động và kết nối chứng chỉ với tất cả các máy tính và máy chủ Windows trong miền.

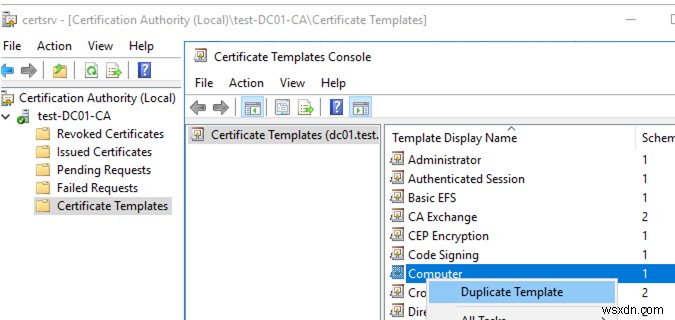

Bạn phải tạo một loại mẫu chứng chỉ mới cho máy chủ RDP / RDS trong CA của bạn:

- Chạy bảng điều khiển của Tổ chức phát hành chứng chỉ và chuyển đến phần Mẫu chứng chỉ;

- Sao chép mẫu chứng chỉ Máy tính (Mẫu chứng chỉ -> Quản lý -> Máy tính -> Nhân bản);

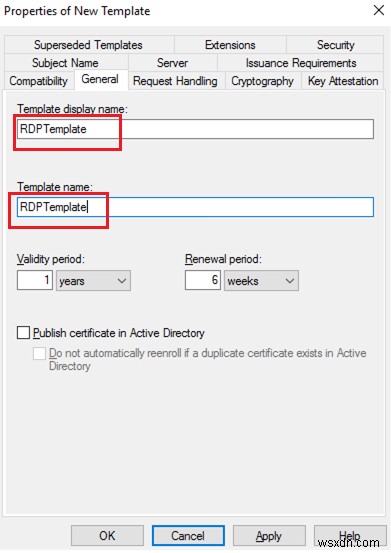

- Trong Chung , chỉ định tên của mẫu chứng chỉ mới - RDPTemplate . Đảm bảo rằng giá trị trong Tên mẫu trường khớp với Tên hiển thị mẫu;

- Trong Khả năng tương thích , chỉ định phiên bản máy khách tối thiểu được sử dụng trong miền của bạn (ví dụ:Windows Server 2008 R2 cho CA và Windows 7 cho máy khách của bạn). Do đó, các thuật toán mã hóa mạnh hơn sẽ được sử dụng;

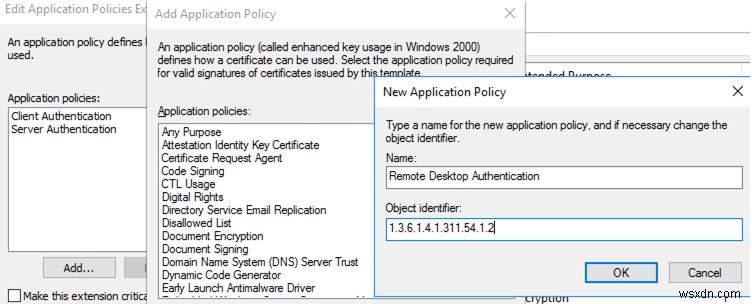

- Sau đó, trong phần Chính sách Ứng dụng của Tiện ích mở rộng , hạn chế phạm vi sử dụng của chứng chỉ đối với Xác thực máy tính từ xa only (nhập mã định danh đối tượng sau - 1.3.6.1.4.1.311.54.1.2 ). Nhấp vào Thêm -> Mới, tạo chính sách mới và chọn chính sách đó;

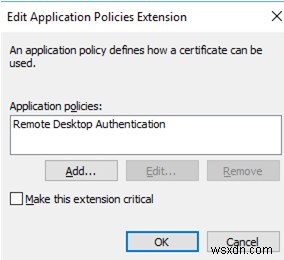

- Trong cài đặt mẫu chứng chỉ (Tiện ích mở rộng Chính sách Ứng dụng), hãy xóa tất cả các chính sách ngoại trừ Xác thực Máy tính Từ xa ;

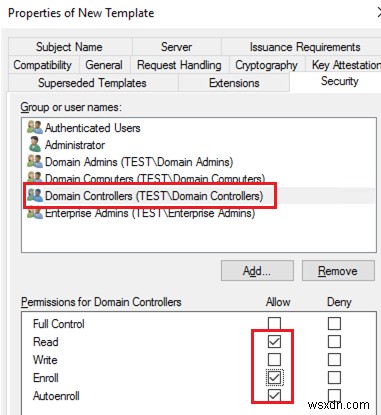

- Để sử dụng mẫu chứng chỉ RDP này trên bộ điều khiển miền của bạn, hãy mở Bảo mật , hãy thêm Bộ điều khiển miền nhóm và bật Đăng ký và Tự động đăng ký các tùy chọn cho nó;

- Lưu mẫu chứng chỉ;

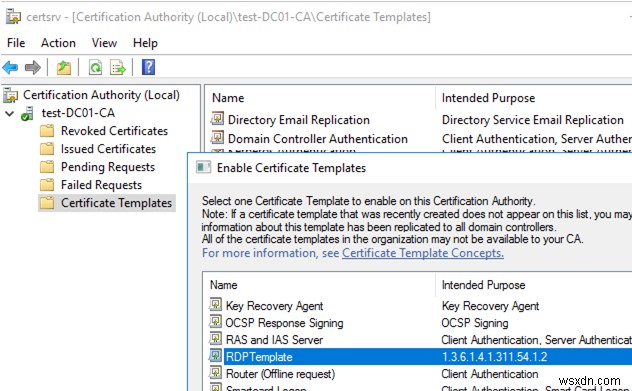

- Sau đó, trong phần đính kèm mmc của Tổ chức phát hành chứng chỉ, nhấp vào thư mục Mẫu chứng chỉ và chọn Mới -> Mẫu chứng chỉ cần phát hành -> chọn mẫu bạn đã tạo ( RDPTemplate );

Cách triển khai Chứng chỉ SSL / TLS RDP bằng Chính sách nhóm?

Bây giờ bạn cần định cấu hình GPO miền để tự động gán chứng chỉ RDP cho máy tính / máy chủ theo mẫu đã định cấu hình.

Người ta cho rằng tất cả các máy tính trong miền đều tin cậy Tổ chức phát hành chứng chỉ của công ty, tức là chứng chỉ gốc đã được thêm vào Tổ chức phát hành chứng chỉ gốc đáng tin cậy bằng cách sử dụng GPO.- Mở bảng điều khiển quản lý chính sách nhóm miền (gpmc.msc), tạo một đối tượng GPO mới và liên kết nó với đơn vị tổ chức chứa máy chủ RDP / RDS hoặc máy tính để tự động cấp chứng chỉ TLS nhằm bảo mật kết nối RDP;

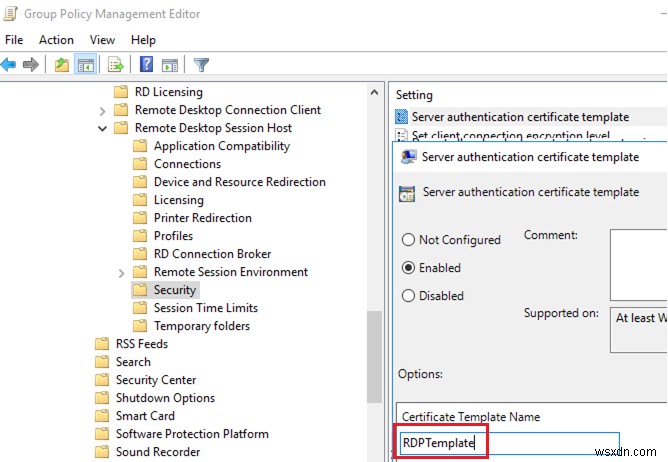

- Đi tới phần GPO sau Cấu hình Máy tính -> Chính sách -> Mẫu Quản trị -> Thành phần Windows -> Dịch vụ Máy tính Từ xa -> Máy chủ Phiên Máy tính Từ xa -> Bảo mật . Bật Mẫu chứng chỉ xác thực máy chủ chính sách. Chỉ định tên của mẫu CA mà bạn đã tạo trước đó ( RDPTemplate );

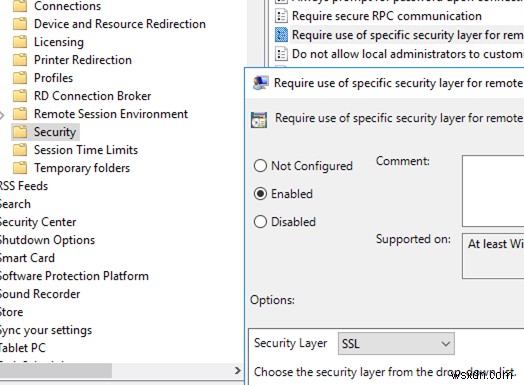

- Sau đó, trong cùng một phần GPO, hãy bật tùy chọn Yêu cầu sử dụng lớp bảo mật cụ thể cho các kết nối từ xa (RDP) chính sách và đặt giá trị SSL cho nó;

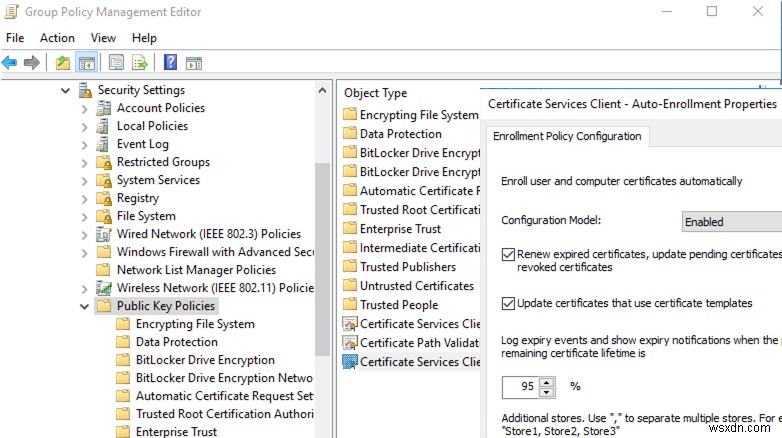

- Để tự động gia hạn chứng chỉ RDP, hãy đi tới phần Cấu hình máy tính -> Cài đặt Windows -> Cài đặt Bảo mật -> Chính sách Khóa Công khai của GPO và bật Máy khách Dịch vụ Chứng chỉ - Thuộc tính Đăng ký Tự động chính sách. Kiểm tra “ Gia hạn chứng chỉ đã hết hạn, cập nhật chứng chỉ đang chờ xử lý và xóa chứng chỉ đã thu hồi ”Và“ Cập nhật chứng chỉ sử dụng mẫu chứng chỉ " tùy chọn;

- Nếu bạn muốn máy khách của mình luôn xác minh chứng chỉ máy chủ RDP, bạn phải định cấu hình Định cấu hình xác thực cho máy khách =Cảnh báo cho tôi nếu xác thực không thành công chính sách (Cấu hình máy tính -> Chính sách -> Mẫu quản trị -> Cấu phần Windows -> Cài đặt máy tính từ xa -> Máy khách kết nối máy tính từ xa);

- Nếu cần, hãy mở Cổng RDP đến TCP / UDP 3389 bằng chính sách tường lửa;

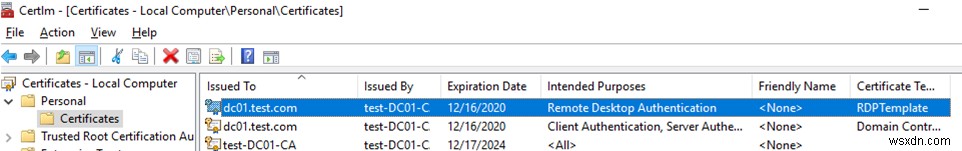

- Sau đó, cập nhật cài đặt chính sách nhóm trên máy tính khách, khởi chạy bảng điều khiển chứng chỉ máy tính (

Certlm.msc) và đảm bảo rằng chứng chỉ Xác thực Máy tính Từ xa do CA của bạn cấp đã xuất hiện trong phần Cá nhân -> Chứng chỉ.

Để áp dụng chứng chỉ RDP mới, hãy khởi động lại Dịch vụ Máy tính Từ xa:

Get-Service TermService -ComputerName mun-dc01| Restart-Service –force –verbose

Sau đó, khi kết nối với máy chủ bằng RDP, bạn sẽ không thấy yêu cầu xác nhận rằng chứng chỉ đáng tin cậy (để xem yêu cầu, hãy kết nối với máy chủ, chứng chỉ được cấp để sử dụng địa chỉ IP của nó thay vì FQDN). Nhấp vào Xem chứng chỉ, đi tới Chi tiết và sao chép giá trị trong Dấu tay nhỏ lĩnh vực.

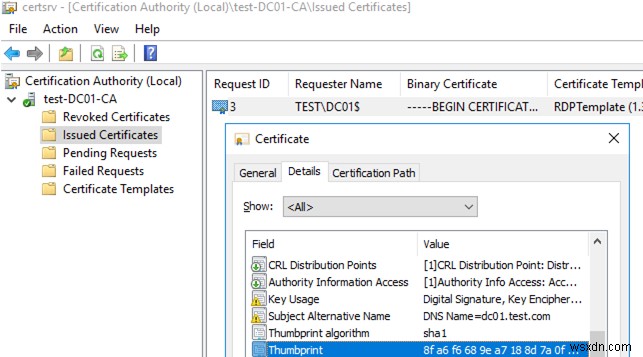

Trong Chứng chỉ đã cấp của bảng điều khiển Tổ chức phát hành chứng chỉ, bạn có thể đảm bảo rằng chứng chỉ RDPTemplate đã được cấp cho máy chủ / máy tính Windows cụ thể. Đồng thời kiểm tra chứng chỉ Dấu thu nhỏ giá trị:

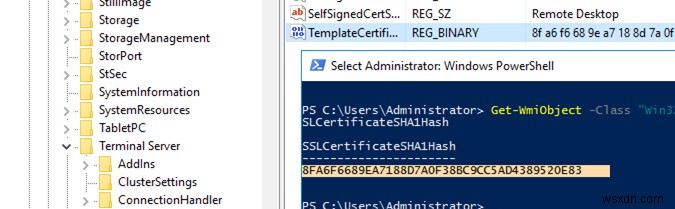

Sau đó, so sánh dấu vân tay này với dấu vân tay chứng chỉ được Dịch vụ Máy tính Từ xa sử dụng. Bạn có thể xem giá trị của bản in chứng chỉ RDS trong sổ đăng ký ( HKLM:\ SYSTEM \ CurrentControlSet \ Control \ Terminal Server \ WinStations , TemplateCertificate tham số) hoặc sử dụng lệnh PowerShell sau:

Get-WmiObject -Class "Win32_TSGeneralSetting" -Namespace root\cimv2\terminalservices|select SSLCertificateSHA1Hash

Sau đó, khi kết nối với màn hình từ xa của bất kỳ máy chủ Windows nào, bạn sẽ không thấy cảnh báo về chứng chỉ RDP không đáng tin cậy.

Ký Tệp RDP bằng Dấu tích Chứng chỉ TLS đáng tin cậy

Nếu bạn không có CA nhưng bạn không muốn người dùng của mình nhìn thấy cảnh báo khi họ kết nối với máy chủ RDP / RDS, bạn có thể thêm chứng chỉ vào những chứng chỉ đáng tin cậy trên máy tính của người dùng.

Nhận giá trị của bản vẽ chứng chỉ RDP như được mô tả ở trên:

Get-WmiObject -Class "Win32_TSGeneralSetting" -Namespace root\cimv2\terminalservices|select SSLCertificateSHA1Hash

Sử dụng dấu vân tay này để ký tệp .RDP bằng RDPSign.exe công cụ:

rdpsign.exe /sha256 25A27B2947022CC11BAFF261234567DEB2ABC21 "C:\ps\mun-dc01.rdp"

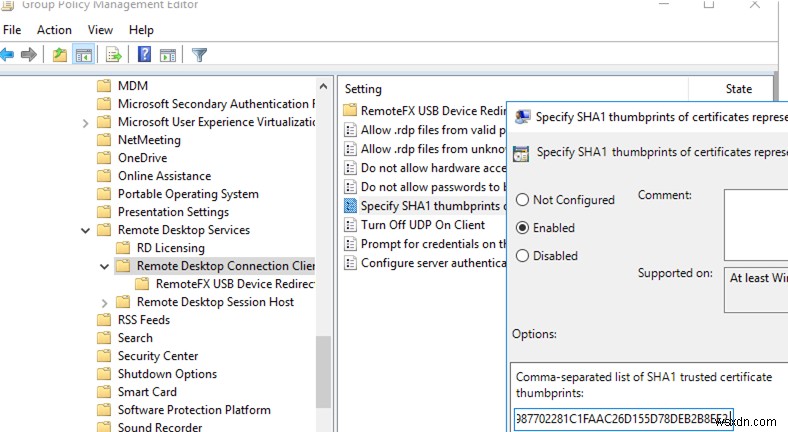

Sau đó, thêm dấu vân tay này vào các chứng chỉ đáng tin cậy trên máy tính người dùng sử dụng GPO. Chỉ định các dấu ngón tay cái (được phân tách bằng dấu chấm phẩy) trong phần Chỉ định các dấu hiệu thu nhỏ SHA1 của chứng chỉ đại diện cho các nhà xuất bản .rdp đáng tin cậy chính sách trong Cấu hình Máy tính -> Chính sách -> Mẫu Quản trị -> Thành phần Windows -> Cài đặt Máy tính Từ xa -> Máy khách Kết nối Máy tính Từ xa.

Để định cấu hình đăng nhập RDP minh bạch mà không cần nhập mật khẩu (Đăng nhập một lần RDP), hãy định cấu hình Cho phép thông tin xác thực mặc định ủy quyền chính sách và chỉ định tên máy chủ RDP / RDS trong đó (xem bài viết này về cách thực hiện).