Ransomware tiếp tục thống trị toàn cảnh Không gian mạng từ năm 2017 đến năm 2018. Cho dù doanh nghiệp nhỏ hay lớn, những cuộc tấn công này đã không để lại dấu vết khiến người dùng phải trả hàng triệu đô la để mở khóa các tệp mã hóa bị xâm nhập của chính họ. Sự bùng nổ của tiền ảo như Bitcoin, không để lại manh mối để truy xuất nguồn gốc và đã tăng trưởng kim tự tháp lợi nhuận thông qua tống tiền kỹ thuật số và khiến Ransomware trở thành mối đe dọa thực sự đối với các cá nhân và doanh nghiệp kinh doanh. Theo báo cáo, Cá nhân bị tấn công cứ sau 10 giây trong khi Doanh nghiệp bị tấn công sau mỗi 40 giây. Gần đây, ngay cả những người có kiến thức kỹ thuật thấp hơn cũng đang cố gắng tạo ra các biến thể ransomware sao chép để lây lan khủng bố trực tuyến.

Vì mối đe dọa này khó có thể giảm bớt, chúng ta hãy xem xét một số cuộc tấn công ransomware có sức tàn phá cao đã xuất hiện cho đến nay.

Các cuộc tấn công bằng Ransomware lớn nhất

-

GandCrab

Đây là phần mềm Ransomware nổi tiếng nhất năm 2018 và nó đã lây lan với số lượng lớn cho đến nay. Ngoài các phương pháp truyền thống hạn chế người dùng truy cập vào dữ liệu của chính mình, GandCrab đã đưa ra một kỹ thuật mới để làm điều đó. Sau khi xử lý phần mềm độc hại vào hệ thống của bạn, nó sẽ mã hóa tất cả các tệp có đuôi .GDCB (ví dụ:beach.jpg sẽ được mã hóa và đổi tên thành beach.jpg.GDCB) và ngay sau quá trình mã hóa, GandCrab sẽ tạo tệp giải mã GDCB- DECRYPT.txt, chứa thông tin về tình huống hiện tại và hướng dẫn cho bước tiếp theo, tức là giải mã. Để giải mã dữ liệu, nạn nhân cần truy cập trang web của trình duyệt TOR, lấy khóa giải mã được lưu trữ trên máy chủ từ xa do các nhà phát triển của GandCrab xử lý bằng cách trả khoản tiền chuộc khoảng 1,5 Dash (tiền điện tử), tương đương khoảng $ 300- $ 500. Khi thanh toán thành công, khóa giải mã sẽ được phát hành.

-

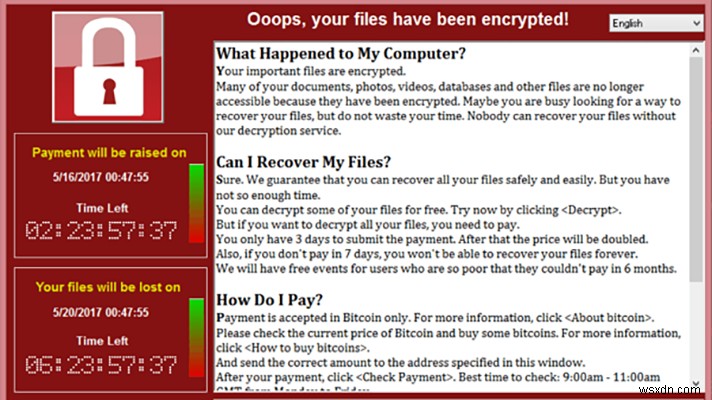

WannaCry

WannaCry có lẽ là cuộc tấn công Ransomware nổi tiếng nhất cho đến nay, do ảnh hưởng rộng rãi của nó trên 150 quốc gia và các mục tiêu nổi tiếng bao gồm cả Dịch vụ Y tế Quốc gia của Anh. Phần mềm độc hại WannaCry xâm nhập vào hệ thống của bạn dưới dạng ‘ống nhỏ giọt’ bao gồm một số thành phần như ứng dụng mã hóa / giải mã tệp, tệp chứa khóa mã hóa và bản sao của trình duyệt tor để làm cho địa chỉ IP không thể truy cập được. Các tin tặc sẽ yêu cầu một khoản tiền chuộc bằng hàng trăm bitcoin được thanh toán trong một thời hạn giới hạn, tạo ra cảm giác cấp bách bằng cách đe dọa họ làm mất dữ liệu. Sự lan truyền ban đầu của RansomWare này diễn ra tại SMB của Microsoft (Server Message Block), được sử dụng để chia sẻ tệp giữa các máy tính thường được kết nối trong mạng kín nhưng có thể bị khai thác nếu một máy tính được kết nối với mạng công cộng. Do đó, tất cả các hệ thống được kết nối với các nút của SMB đều trở nên dễ bị tấn công này.

Xem thêm: Hãy coi chừng SpriteCoin:Đó là Ransomware!

-

GoldenEye

Còn được gọi là NotPetya, cuộc tấn công GoldenEye Ransomware tràn qua hệ thống của các công ty trị giá hàng tỷ USD như FedEx, Merck, Cadbury, AP Moller-Maersk. Tổng giá trị tài sản ròng của các công ty này là 130 tỷ đô la, câu hỏi mà chúng tôi nghĩ đến là tin tặc phải yêu cầu hơn 300 đô la cho mỗi máy tính bị xâm nhập, nhưng mục tiêu chính của những tin tặc này là phá hủy dữ liệu. GoldenEye thuộc họ Petya (do đó được đặt tên là NotPetya), nó mã hóa các tệp quan trọng trên máy tính của bạn, đánh cắp thông tin đăng nhập nhạy cảm của bạn và chiếm giữ ổ cứng của bạn. So với GoldenEye, WannaCry khá cơ bản, GoldenEye không chỉ thu giữ dữ liệu của bạn, mà nó buộc máy tính của bạn khởi động lại và đồng thời xóa tất cả các nhật ký khiến bạn không thể theo dõi những tin tặc này. Sự xâm nhập của phần mềm độc hại đằng sau Ransomware này có thể được thực hiện bởi ai đó trong mạng của bạn bằng cách lừa bạn bằng E-Mail hoặc tài liệu từ được tải. Cuối cùng, phần mềm độc hại này là phần mềm thông minh nhất cho đến nay.

-

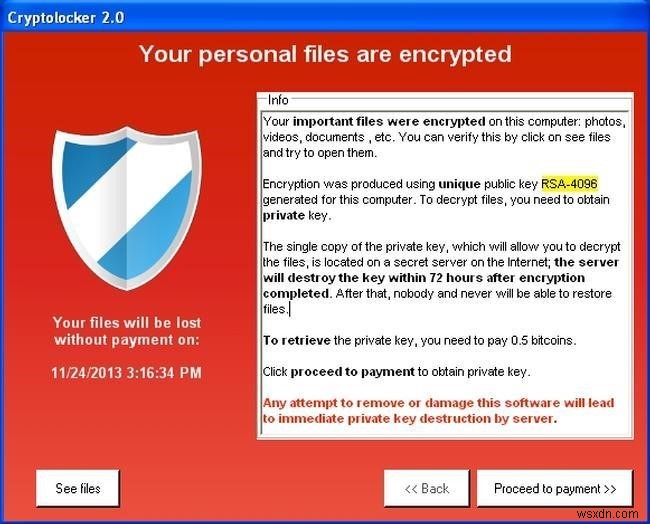

CryptoLocker

Cryptolocker hoạt động trên mô hình Ransomware truyền thống, nơi sự xâm nhập của Trojan diễn ra vào hệ thống của bạn và cuối cùng mã hóa tất cả các tệp quan trọng trên hệ thống của bạn và tin tặc đã yêu cầu 300 đô la để cung cấp khóa giải mã cần thiết để khôi phục các tệp. Quy trình thực tế đã chọn một kỹ thuật xã hội đánh lừa người dùng chạy tệp ZIP được bảo vệ bằng mật khẩu, tệp này có vẻ là chính hãng dưới dạng tệp đính kèm email. Khi người dùng mở tệp này, Trojan sẽ tự động chạy trong nền, tạo ra một khóa đối xứng riêng cho từng tệp mà nó mã hóa. Chế độ mã hóa là RSA 2048 bit.

-

zCrypt

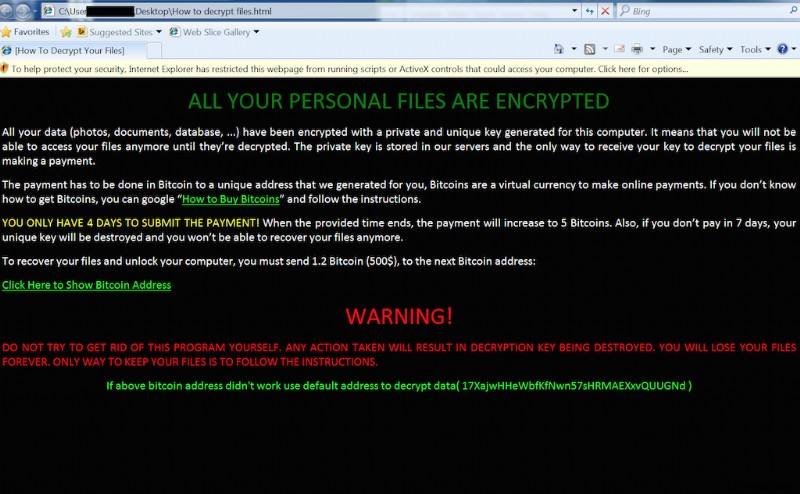

zCrypt là một loại ransomware os hoạt động giống như virus. Không giống như các cuộc tấn công ransomware khác lây lan qua email hoặc tải xuống, điều này theo con đường lây lan sang các máy tính khác nhau thông qua thẻ USB. Ngay sau khi đạt được mục tiêu, nó sẽ tạo một tệp là autorun.inf để thực thi tự động khi thẻ USB bị nhiễm được cắm vào một hệ thống khác. Sau khi kẻ tấn công mã hóa tất cả dữ liệu, chúng yêu cầu thanh toán trong vòng 4 ngày. Sau khoảng thời gian cụ thể này, tiền chuộc sẽ tăng lên và sau đó khóa giải mã được lưu trữ trong máy chủ của tin tặc sẽ bị phá hủy nếu khoản thanh toán không được thực hiện trong vòng 7 ngày. (theo một cuộc tấn công vào tháng 1 năm 2016).

Bất lợi lớn với zCrypt là ngay cả khi người dùng từ bỏ dữ liệu của mình bị kẻ tấn công đánh cắp, họ vẫn không thể sử dụng hệ thống của mình. Vì zCrypt không dừng lại sau khi mã hóa dữ liệu hiện có, nó tiếp tục theo dõi xem có tệp nào thay đổi hoặc bất kỳ tệp mới nào người dùng đã tạo hay không để anh ta cũng có thể mã hóa tệp cụ thể đó. Một người chỉ có thể nhận được miễn phí sau khi phần mềm độc hại được loại bỏ hoàn toàn.

Ngoài tất cả các cuộc tấn công được đề cập ở trên, nói về cuộc tấn công email gần đây nhất cung cấp các tệp đính kèm độc hại có chứa mối đe dọa hoặc trojan được gọi là Quant Loader . Nó có thể cài đặt ransomware và phần mềm đánh cắp mật khẩu. Cuộc tấn công mới này đang phá vỡ lỗ hổng hai năm tuổi trong Internet Explorer cho phép tin tặc xâm phạm các tính năng bảo mật của cổng.

Nhưng lần này những kẻ tấn công đã thực hiện một cách tiếp cận khác bằng cách dựa vào Samba để tải xuống tệp hoặc tài liệu, thay vì trình duyệt web. Do đó, hoàn toàn bỏ qua các tính năng bảo mật. Email này được phát hiện là bảng sao kê thanh toán và email trống chỉ có tệp đính kèm chứa tệp .zip. Các tệp zip đó chứa Tệp Windows Script (.wsf) khiến Trình tải lượng tử cài đặt tệp nhưng sử dụng Samba để cài đặt thì sử dụng tệp:// thay vì địa chỉ http:// — it.

Quản trị viên CNTT có thể làm gì để giữ an toàn cho tổ chức của họ?

Sau đây là một số mẹo để chủ động bảo vệ tổ chức của bạn nhằm giảm thiểu nguy cơ bị tấn công bởi ransomware:

- Sử dụng Xác minh Hai bước - Những chiến dịch lừa đảo ngày nay vẫn rất hiệu quả, nó sẽ giúp ích rất nhiều cho nhân viên trong việc hạn chế thiệt hại. Ngay cả trong trường hợp thông tin đăng nhập bị mất hoặc bị đánh cắp, xác minh hai bước có thể hạn chế thiệt hại ở một mức độ nào đó.

- Mã hóa Tất cả Dữ liệu Nhạy cảm của Bạn - Mọi công ty đều từng gặp phải sự cố vi phạm dữ liệu, mã hóa tất cả thông tin quan trọng của bạn sẽ hữu ích trong trường hợp nếu thông tin đó bị đánh cắp, tin tặc sẽ không thể sử dụng thông tin đó nếu toàn bộ dữ liệu của bạn đã được mã hóa.

- Cũng quan tâm đến vấn đề bảo mật vật lý - Dữ liệu cũng có thể bị đánh cắp ngoại tuyến. Việc sử dụng camera giám sát vào tổ chức của bạn là điều cần thiết. Vì vậy, không ai có thể vào khu vực hạn chế và có thể lấy cắp hoặc giả mạo dữ liệu của công ty.

- Bảo vệ Nguồn Tấn công Dễ bị tổn thương nhất - Email là nguồn dễ bị tấn công ransomware nhất. Hầu hết thời gian, các cuộc tấn công này được kích hoạt với email bình thường có tệp đính kèm bị nhiễm. Như ảnh, video, tài liệu, liên kết youtube hoặc các tệp khác có chứa phần mềm độc hại. Đừng mở cho đến khi &trừ khi bạn biết rằng thư đó thực sự thuộc về bạn hoặc bạn biết người gửi trực tiếp. Trong trường hợp bạn nhận được một số thư không xác định, chỉ cần thông báo cho cố vấn bảo mật dữ liệu của công ty bạn. Và xóa thư đó ngay lập tức.

- Làm cho nhân viên của bạn trở nên thông minh - Đào tạo nhân viên của bạn về tầm quan trọng của an ninh mạng đối với bạn và tổ chức của bạn. Và quan trọng nhất là dạy chúng cách thể hiện các dấu hiệu tấn công và phản ứng phù hợp.

- Hãy thận trọng - Đừng chờ đợi một cuộc tấn công nào đó xảy ra, hãy cảnh giác và tìm hiểu về vi phạm dữ liệu từ cơ quan thực thi pháp luật. Sử dụng các tệp nhật ký và cố gắng xác định các dấu hiệu ban đầu của các cuộc tấn công hoặc các vấn đề bảo mật.

Mở cuộc tấn công?

Làm theo các giải pháp trước đây như lưu một bản sao của tất cả dữ liệu của bạn trên một máy chủ sao lưu cục bộ đã lỗi thời. Mặc dù nó giúp các tổ chức khôi phục cơ sở dữ liệu nhanh chóng trong hầu hết các trường hợp, cho đến khi &trừ khi vấn đề không phải là sự cố trang web lớn. Trong khi, đám mây hiện tại có ảnh hưởng xấu đến ngành công nghiệp này, vì nó rất dễ dàng nếu bạn muốn chia sẻ tệp giữa máy chủ dự phòng và máy chủ chính của mình. Bạn thực sự không phải lo lắng về việc chia sẻ tệp qua kết nối Internet có thể bị xâm nhập. Tuy nhiên, Ransomware dần trưởng thành theo thời gian, có cách và chiến thuật riêng để làm hỏng không chỉ máy chủ chính mà còn cả các máy chủ dự phòng của bạn.

Giải pháp của ngày hôm nay cho vấn đề cụ thể này là áp dụng Trí tuệ nhân tạo dựa trên Học máy Công nghệ. Với sự trợ giúp của ML, các nhà phát triển có thể đào tạo theo cơ sở dữ liệu về các cuộc tấn công ransomware trong quá khứ. Và sau đó để mọi thứ chuyển sang quy trình Học máy sẽ tạo kết nối từ các cuộc tấn công trước đó để hiểu và bảo vệ trước các biến thể mới một cách nhanh chóng.

Từ những gì chúng ta đã thấy cho đến nay, Ransomware là các cuộc tấn công sẽ gia tăng theo thời gian và có tác động lớn hơn. Các tổ chức sẽ tiếp tục trả số tiền cho những tin tặc này, thay vì quan tâm đến các biện pháp thông thường của họ như quét email, lọc tải xuống và cập nhật hệ thống của họ.