CNTT bọn tội phạm đang ngày càng sử dụng các cuộc tấn công mạng khác nhau để làm nạn nhân của những người dùng web. Các cuộc tấn công như đánh cắp dữ liệu - cá nhân hoặc doanh nghiệp, tạo ra các trò gian lận, v.v. đã trở nên thường xuyên hơn. Tội phạm mạng lén lút kiểm soát hệ thống của chúng tôi và lấy cắp dữ liệu của chúng tôi. Như vậy bọn tội phạm đã thành thạo trong việc khai thác sơ hở và thành thạo hành vi thao túng người dùng theo ý muốn. Nhưng nhiều người dùng Internet vẫn không biết về những cái bẫy do bọn tội phạm CNTT chuyên nghiệp này giăng ra để xâm phạm quyền riêng tư của họ. Do đó, chúng tôi đã đưa ra một bài báo có thể giúp bạn cập nhật về các cuộc tấn công mạng lớn và cách giải quyết chúng. Đọc tiếp!

-

Phần mềm độc hại

Nguồn hình ảnh: macobserver.com

Đây là cách tấn công phổ biến nhất được sử dụng từ lâu đời để bẫy những người dùng thông thường. Mặc dù nó đã cũ nhưng cuộc tấn công đã phát triển thành một công cụ tuyệt vời để xâm phạm dữ liệu và quyền riêng tư của người dùng. Dưới đây là một ví dụ về cuộc tấn công bằng phần mềm độc hại:

Khi lướt trên Internet, người dùng thường bắt gặp các cửa sổ bật lên được thiết kế để thu hút họ. Cố ý hay vô ý, khi người dùng nhấp vào cửa sổ bật lên, nó sẽ bắt đầu cuộc tấn công và người dùng kết thúc bằng việc lây nhiễm phần mềm độc hại trên thiết bị của họ.

Phải đọc:Các cách để bảo vệ các giao dịch tiền điện tử của bạn

Nó gây hại cho hệ thống của bạn như thế nào?

- Nó kiểm soát thiết bị

- Lắng nghe hành động của người dùng

- Theo dõi các lần gõ phím

- Chuyển thông tin cho kẻ tấn công

Cách chống lại phần mềm độc hại?

Phần mềm độc hại chỉ có thể xâm nhập vào thiết bị của bạn khi người dùng kích hoạt cài đặt độc hại. Do đó, đừng bao giờ nhấp vào cửa sổ bật lên hoặc truy cập các trang web không đáng tin cậy. Hơn nữa, hãy tìm chứng chỉ SSL “bảo mật HTTPS” khi lướt web. Sử dụng Phần mềm chống phần mềm độc hại tốt nhất để giữ cho thiết bị của bạn an toàn trước các cuộc tấn công như vậy. Trình bảo vệ hệ thống nâng cao là chương trình bảo vệ phần mềm độc hại tốt nhất trong lớp có thể phát hiện và làm sạch bất kỳ phần mềm độc hại nào trong thời gian nhanh chóng. Cơ sở dữ liệu của nó bao gồm hơn 10 triệu định nghĩa về phần mềm độc hại (vẫn đang tiếp tục phát triển). Tải xuống ứng dụng mạnh mẽ có dung lượng nhẹ này bằng cách nhấp vào nút tải xuống.

-

Lừa đảo

Nguồn hình ảnh: itsecurity.blog.fordham.edu

Kẻ tấn công cố gắng lấy cắp thông tin người dùng với sự trợ giúp của email và các phương thức liên lạc khác. Những thông tin liên lạc như vậy được mạo danh là những thông tin hợp pháp để thuyết phục người dùng rằng họ đến từ một nguồn đáng tin cậy. Email sẽ chứa một tệp đính kèm. Khi người dùng nhấp vào tệp đính kèm, nó sẽ tự động tải phần mềm độc hại vào thiết bị.

Nó gây hại cho hệ thống của bạn như thế nào?

Phần mềm độc hại sau đó vi phạm bảo mật thiết bị, đánh cắp thông tin, mời phần mềm độc hại khác hoặc chiếm quyền kiểm soát thiết bị.

Cách chống Lừa đảo?

Đây là một vấn đề nghiêm trọng nếu không được ngăn chặn ngay từ đầu. Nó có thể mở ra cánh cửa cho các cuộc tấn công nghiêm trọng khác vào thiết bị của bạn. Bạn có thể ngăn chặn sự kiện bằng cách quét các tệp đính kèm trong email trước khi mở chúng. Mặc dù nhiều nhà cung cấp email hàng đầu có trình quét email tích hợp sẵn để phát hiện email lừa đảo, nhưng tốt hơn hết bạn nên cài đặt công cụ quét email trong thiết bị của mình như một lớp bảo mật bổ sung. Một lần nữa, bạn có thể mua một chương trình chống vi-rút hoặc phần mềm chống phần mềm độc hại để quét các email đến của bạn.

-

Thông tin xác thực giống hệt nhau

Mọi người thường sử dụng lại thông tin đăng nhập trong các tài khoản khác nhau. Các chuyên gia bảo mật khuyên bạn nên sử dụng mật khẩu mạnh duy nhất trong tất cả các tài khoản khác nhau. Nhưng nó thường không được theo dõi và tin tặc lợi dụng những tình huống như vậy. Ngay khi bọn tội phạm CNTT có quyền truy cập vào thông tin cá nhân của người dùng, chúng sẽ khai thác tình hình và cố gắng sử dụng thông tin để bẻ khóa tài khoản.

Cách giải quyết tình huống

Không có cách nào khác hơn là sử dụng thông tin đăng nhập mạnh duy nhất trong các tài khoản khác nhau. Bạn có thể sử dụng công cụ quản lý mật khẩu để lưu trữ tất cả các mật khẩu quan trọng của mình.

Lưu ý:- Bạn có thể thay thế mật khẩu bằng cụm mật khẩu. Ví dụ:bạn có thể tạo thông tin xác thực chẳng hạn như - “ ILove2RideBike $ ” .

Những cụm từ như vậy rất dễ nhớ và rất khó bẻ khóa.

-

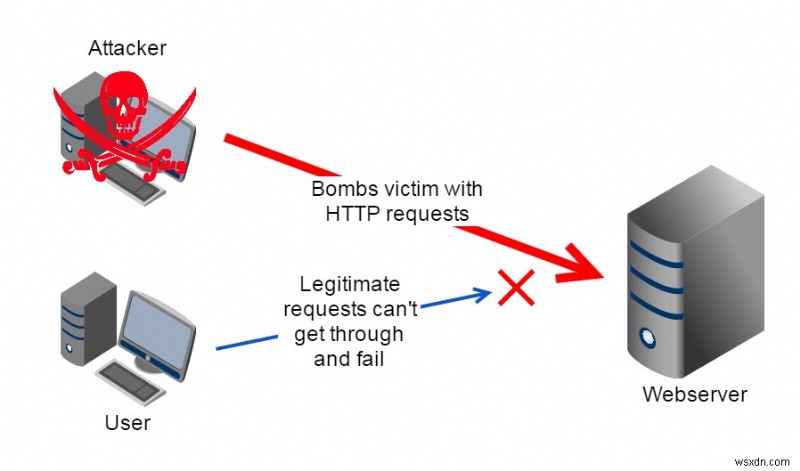

Tấn công DoS

Nguồn hình ảnh: windowsreport.com

DoS hay còn gọi là tấn công từ chối dịch vụ là một cuộc tấn công rất phổ biến trong giới tội phạm mạng. Mục đích của cuộc tấn công là tạo ra lưu lượng truy cập cao trên các trang web để tạo ra sự từ chối dịch vụ đối với người dùng của nó.

Các cuộc tấn công như vậy được thực hiện từ các IP trên toàn thế giới để che giấu vị trí chính xác của kẻ tấn công. Tội phạm mạng sử dụng phần mềm độc hại như botnet để khởi động một cuộc tấn công như DoS.

Lưu ý:- Một mạng botnet có thể tạo ra hơn 100.000 địa chỉ IP khác nhau trong một cuộc tấn công DoS.

Làm cách nào để Ngăn chặn Tấn công DoS?

Bạn có thể ngăn chặn cuộc tấn công DoS bằng cách cài đặt một chương trình chống vi-rút mạnh mẽ trên thiết bị của mình. Đối với các doanh nghiệp, có các dịch vụ của bên thứ ba bảo vệ các trang web chống lại các cuộc tấn công DoS. Chúng có thể đắt tiền nhưng chúng có thể hiệu quả.

-

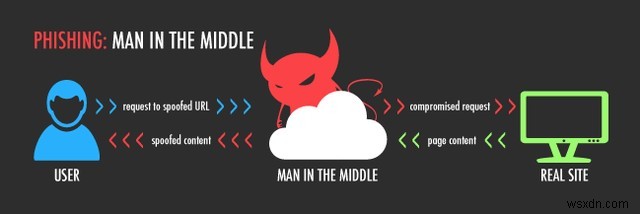

Man-In-The-The-Middle Attack (MITM)

Nguồn hình ảnh: ebuddyblog.com

Còn được gọi là Hijacking ID phiên, cuộc tấn công này xảy ra trong một hoạt động Internet trực tiếp. ID phiên cho phép người dùng tương tác với trang web. Kẻ tấn công đến giữa máy tính người dùng và máy chủ web và đánh cắp thông tin đang được chia sẻ mà người dùng không biết.

Làm cách nào để ngăn chặn các cuộc tấn công MITM?

Tránh kết nối trực tiếp với một Wifi đang mở. Nếu bạn muốn kết nối, hãy sử dụng plugin trình duyệt như ForceTLS hoặc HTTPS Everywhere. Hầu hết những việc như triển khai chứng nhận xác thực và sử dụng HSTS trên trang web phải được thực hiện ở phía máy chủ.

Dành cho Doanh nghiệp

- Tấn công SQL Injection

SQL, một ngôn ngữ lập trình được sử dụng để tương tác với các cơ sở dữ liệu khác nhau. Máy chủ cơ sở dữ liệu lưu trữ thông tin trang web quan trọng sử dụng SQL để quản lý cơ sở dữ liệu của chúng.

Kẻ tấn công sử dụng cuộc tấn công đưa vào SQL để truy cập thông tin trong trang web bằng cách đưa mã độc hại vào cơ sở dữ liệu.

Nó gây hại cho hệ thống của bạn như thế nào?

Đây là một cuộc tấn công nghiêm trọng vì nó có thể trích xuất tất cả mật khẩu và thông tin người dùng quan trọng khác được lưu trữ cho trang web sau khi nó thành công. Kẻ tấn công giành quyền kiểm soát hộp tìm kiếm của trang web. Sau đó, kẻ tấn công sẽ chèn mã tiết lộ thông tin người dùng theo nhu cầu của hắn.

Làm cách nào để Ngừng tấn công SQL Injection?

Cuộc tấn công có thể được ngăn chặn bằng cách:-

- Sử dụng tường lửa ứng dụng web trên máy chủ web

- Áp dụng các bản vá phần mềm kịp thời

- Giữ thông báo lỗi cục bộ nếu có thể

- Sử dụng các công cụ để giám sát các câu lệnh SQL

- Làm sạch hoặc lọc dữ liệu người dùng

Tấn công tạo kịch bản trên nhiều trang web

Trong cuộc tấn công này, kẻ tấn công nhắm vào người dùng của trang web. Kẻ tấn công chèn mã độc vào một trang web phổ biến và tự động chạy vào các đoạn mã và bình luận để đánh cắp thông tin người dùng. Do đó, nó làm tổn hại đến danh tiếng của trang web.

Làm cách nào để ngăn chặn cuộc tấn công tạo kịch bản trên nhiều trang web?

Cài đặt tường lửa ứng dụng web có thể ngăn chặn các cuộc tấn công tạo kịch bản hoặc XSS trên nhiều trang web do tường lửa kiểm tra chéo xem trang web của bạn có dễ bị tấn công XSS hay không và củng cố bảo mật của trang web.

Là người dùng Internet lưu trữ thông tin cá nhân, công việc và các tệp khác trực tuyến, chúng ta nên đề phòng các cuộc tấn công mạng. Biết được các cuộc tấn công này sẽ trang bị cho chúng ta cách ngăn chặn sớm nhất có thể để bảo mật dữ liệu và thiết bị của mình. Chúng tôi hy vọng rằng bài viết này sẽ giúp bạn trong việc bảo vệ tài sản CNTT của mình.