Hiện tại, tất cả mọi người trong thế giới phát triển phần mềm đều nhận thức được những rủi ro bảo mật nghiêm trọng nằm trong các chương trình và công cụ mã nguồn mở không được quản lý. Vẫn còn nhiều công ty phớt lờ chúng, tạo điều kiện cho tin tặc dễ dàng tấn công. Do đó, để luôn được bảo vệ và đi trước một bước trước tin tặc, chúng ta cần biết cách phát hiện lỗ hổng bảo mật trong hệ thống và các bước để luôn được bảo vệ.

Để phát hiện các công ty có lỗ hổng bảo mật, cần sử dụng kiểm tra bảo mật một biến thể của kiểm thử phần mềm. Vì nó đóng vai trò quan trọng trong việc xác định các lỗi bảo mật trong hệ thống, mạng và phát triển ứng dụng.

Tại đây, chúng tôi sẽ giải thích cho bạn tất cả về kiểm tra bảo mật là gì, tầm quan trọng của kiểm tra bảo mật, các loại kiểm tra bảo mật, các yếu tố gây ra lỗ hổng bảo mật, các loại mối đe dọa bảo mật và cách chúng tôi có thể vá các mối đe dọa từ điểm yếu phần mềm đối với hệ thống của chúng tôi.

Kiểm tra bảo mật là gì?

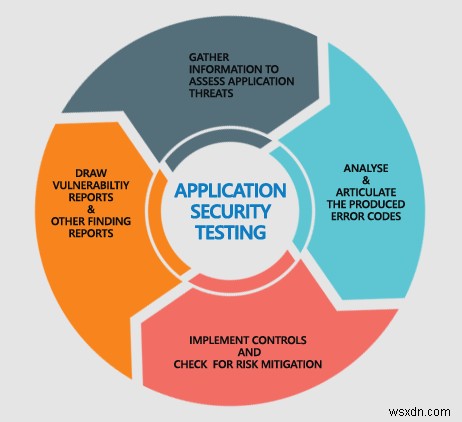

Kiểm tra bảo mật là một quy trình được thiết kế để phát hiện các lỗ hổng bảo mật và đề xuất các cách bảo vệ dữ liệu khỏi bị khai thác thông qua các điểm yếu này.

Tầm quan trọng của kiểm tra bảo mật?

Trong tình huống hiện tại, kiểm tra bảo mật là một cách xác định để hiển thị và giải quyết các lỗ hổng bảo mật của phần mềm hoặc ứng dụng sẽ giúp tránh các tình huống sau:

- Mất lòng tin của khách hàng.

- Mạng, hệ thống và trang web ngừng hoạt động dẫn đến mất thời gian và tiền bạc.

- Chi phí đầu tư được đưa vào để bảo mật hệ thống, mạng chống lại các cuộc tấn công.

- Các tác động pháp lý mà một công ty có thể phải đối mặt do các biện pháp bảo mật cẩu thả.

Bây giờ chúng ta đã biết kiểm tra bảo mật là gì, tại sao nó lại quan trọng. Hãy tiếp tục để biết các loại kiểm tra bảo mật và cách chúng có thể giúp duy trì sự bảo vệ.

Các loại kiểm tra bảo mật

Để phát hiện lỗ hổng ứng dụng, mạng và hệ thống, người ta có thể sử dụng bảy loại phương pháp kiểm tra bảo mật chính sau đây được giải thích bên dưới:

Lưu ý :Các phương pháp này có thể được sử dụng theo cách thủ công để phát hiện các lỗ hổng bảo mật có thể là nguy cơ đối với dữ liệu quan trọng.

Quét lỗ hổng bảo mật :là một chương trình máy tính tự động quét và xác định các lỗ hổng bảo mật có thể là mối đe dọa đối với hệ thống trong mạng.

Quét bảo mật :nó là cả một phương pháp tự động hoặc thủ công để xác định lỗ hổng của hệ thống và mạng. Chương trình này giao tiếp với ứng dụng web để phát hiện các lỗ hổng bảo mật tiềm ẩn trong mạng, ứng dụng web và hệ điều hành.

Kiểm toán bảo mật :là một hệ thống phương pháp đánh giá tính bảo mật của công ty để biết những sai sót có thể là nguy cơ đối với thông tin quan trọng của công ty.

Đánh cắp đạo đức :có nghĩa là hack được thực hiện hợp pháp bởi công ty hoặc nhân viên bảo mật để tìm ra các mối đe dọa tiềm ẩn trên mạng hoặc máy tính. Tin tặc có đạo đức vượt qua bảo mật hệ thống để phát hiện một lỗ hổng có thể bị kẻ xấu lợi dụng để xâm nhập vào hệ thống.

Kiểm tra thâm nhập :kiểm tra bảo mật giúp chỉ ra các điểm yếu của hệ thống.

Đánh giá tư thế :khi hack đạo đức, quét bảo mật và đánh giá rủi ro được tham gia để kiểm tra bảo mật tổng thể của tổ chức.

Đánh giá rủi ro: là một quá trình đánh giá và quyết định rủi ro liên quan đến lỗ hổng bảo mật được nhận thức. Các tổ chức sử dụng các cuộc thảo luận, phỏng vấn và phân tích để tìm ra rủi ro.

Nếu chỉ biết, các loại kiểm tra bảo mật và kiểm tra bảo mật là gì, chúng ta không thể hiểu được các lớp kẻ xâm nhập, các mối đe dọa và các kỹ thuật liên quan đến kiểm tra bảo mật.

Để hiểu tất cả những điều này, chúng ta cần đọc thêm.

Ba lớp kẻ xâm nhập:

Kẻ xấu thường được phân loại thành ba lớp được giải thích dưới đây:

- Người đeo mặt nạ: là cá nhân không được phép truy cập vào hệ thống. Để có quyền truy cập, những người mạo danh cá nhân như người dùng đã xác thực và có được quyền truy cập.

- Kẻ lừa dối: là một cá nhân được cấp quyền truy cập hợp pháp vào hệ thống, nhưng anh ta lại lạm dụng hệ thống đó để giành quyền truy cập vào dữ liệu quan trọng.

- Người dùng bí mật: là một cá nhân bỏ qua bảo mật để kiểm soát hệ thống.

Các loại mối đe dọa

Bên cạnh đó, lớp kẻ xâm nhập mà chúng ta có các lớp mối đe dọa khác nhau có thể được sử dụng để tận dụng các điểm yếu bảo mật.

Tập lệnh trên nhiều trang web (XSS): nó là một lỗ hổng bảo mật được tìm thấy trong các ứng dụng web, nó cho phép tội phạm mạng đưa tập lệnh phía máy khách vào các trang Web để lừa chúng nhấp vào URL độc hại. Sau khi được thực thi, mã này có thể lấy cắp tất cả dữ liệu cá nhân của bạn và có thể thực hiện các hành động thay mặt người dùng.

Truy cập dữ liệu trái phép: ngoài SQL injection, truy cập dữ liệu không có chức năng cũng là kiểu tấn công phổ biến nhất. Để thực hiện cuộc tấn công này, hacker có được quyền truy cập trái phép vào dữ liệu để có thể truy cập nó thông qua một máy chủ. Nó bao gồm, quyền truy cập vào dữ liệu thông qua các hoạt động tìm nạp dữ liệu, truy cập bất hợp pháp vào thông tin xác thực của khách hàng và truy cập trái phép vào dữ liệu bằng cách theo dõi các hoạt động do người khác thực hiện.

Lừa danh tính: đó là một phương pháp được tin tặc sử dụng để tấn công mạng khi anh ta có quyền truy cập vào thông tin đăng nhập của người dùng hợp pháp.

Chèn SQL :trong kịch bản ngày nay, đây là kỹ thuật phổ biến nhất được kẻ tấn công sử dụng để lấy thông tin quan trọng từ cơ sở dữ liệu máy chủ. Trong cuộc tấn công này, hacker lợi dụng điểm yếu của hệ thống để đưa mã độc vào phần mềm, ứng dụng web và hơn thế nữa.

Thao tác dữ liệu :như tên gọi cho thấy đây là quá trình tin tặc lợi dụng dữ liệu được xuất bản trên trang web để truy cập vào thông tin của chủ sở hữu trang web và thay đổi thông tin đó thành nội dung xúc phạm.

Nâng cao Đặc quyền: là một kiểu tấn công mà kẻ xấu tạo một tài khoản để có được đặc quyền ở cấp độ cao mà không được cấp cho bất kỳ ai. Nếu tin tặc thành công có thể truy cập vào các tệp gốc cho phép anh ta chạy mã độc hại có thể gây hại cho toàn bộ hệ thống.

Thao tác URL :là một loại mối đe dọa khác được tin tặc sử dụng để truy cập vào thông tin bí mật bằng cách thao túng URL. Điều này diễn ra khi ứng dụng sử dụng HTTP thay vì HTTPS để truyền thông tin giữa máy chủ và máy khách. Khi thông tin được chuyển dưới dạng chuỗi truy vấn, các tham số có thể được thay đổi để tấn công thành công.

Từ chối dịch vụ :đó là một nỗ lực để hạ cấp trang web hoặc máy chủ để nó không khả dụng đối với người dùng khiến họ không tin tưởng vào trang web. Thông thường, các mạng botnet được sử dụng để giúp cuộc tấn công này thành công.

Kỹ thuật kiểm tra bảo mật

Cài đặt bảo mật được liệt kê bên dưới có thể giúp tổ chức đối phó với các mối đe dọa nêu trên. Đối với điều này, những gì người ta cần phải có là kiến thức tốt về giao thức HTTP, SQL injection và XSS. Nếu bạn có kiến thức về tất cả những điều này, bạn có thể dễ dàng sử dụng các kỹ thuật sau để vá các lỗ hổng bảo mật được phát hiện và hệ thống và luôn được bảo vệ.

Tập lệnh trang web chéo (XSS): như đã giải thích kịch bản trang web chéo là một phương pháp được những kẻ tấn công sử dụng để giành quyền truy cập, do đó, để giữ an toàn, người kiểm tra cần phải kiểm tra ứng dụng web cho XSS. Điều này có nghĩa là họ nên xác nhận rằng ứng dụng không chấp nhận bất kỳ tập lệnh nào vì đó là mối đe dọa lớn nhất và có thể khiến hệ thống gặp rủi ro.

Những kẻ tấn công có thể dễ dàng sử dụng tập lệnh trang web chéo để thực thi mã độc và ăn cắp dữ liệu. Các kỹ thuật được sử dụng để kiểm tra trong kịch bản trang web chéo như sau:

Kiểm tra kịch bản trang chéo có thể được thực hiện cho:

- Kém hơn Dấu hiệu

- Dấu hiệu Lớn hơn

- Dấu nháy đơn

Bẻ khóa mật khẩu: Phần quan trọng nhất của kiểm tra hệ thống là bẻ khóa mật khẩu, để truy cập thông tin bí mật, tin tặc sử dụng công cụ bẻ khóa mật khẩu hoặc sử dụng mật khẩu, tên người dùng phổ biến trên mạng. Do đó, người kiểm tra cần đảm bảo rằng ứng dụng web sử dụng mật khẩu phức tạp và cookie không được lưu trữ mà không có mã hóa.

Ngoài điều này, người kiểm tra cần ghi nhớ sau bảy đặc điểm của Kiểm tra bảo mật và phương pháp kiểm tra bảo mật :

- Chính trực

- Xác thực

- Tính khả dụng

- Ủy quyền

- Tính bảo mật

- Khả năng phục hồi

- Không từ chối

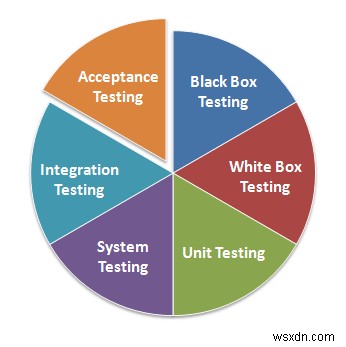

Phương pháp luận trong Kiểm tra bảo mật:

- Hộp Trắng- người thử nghiệm có quyền truy cập vào tất cả thông tin.

- Hộp đen- người kiểm tra không được cung cấp bất kỳ thông tin nào họ cần để kiểm tra hệ thống trong tình huống thực tế.

- Hộp Xám- như tên gọi cho thấy một số thông tin được cung cấp cho người thử nghiệm và phần còn lại họ cần tự biết.

Sử dụng các phương pháp này, tổ chức có thể vá các lỗ hổng bảo mật được phát hiện trong hệ thống của họ. Bên cạnh đó, điều phổ biến nhất mà họ cần lưu ý là tránh sử dụng mã do người mới viết vì chúng có các điểm yếu bảo mật không thể dễ dàng vá hoặc xác định cho đến khi thực hiện kiểm tra nghiêm ngặt.

Chúng tôi hy vọng bạn thấy bài viết có nhiều thông tin và nó sẽ giúp bạn sửa các lỗ hổng bảo mật trong hệ thống của mình.