Được phát hiện vào cuối năm 2016, Dirty COW là một lỗ hổng bảo mật máy tính ảnh hưởng đến tất cả các hệ thống dựa trên Linux. Điều đáng ngạc nhiên là lỗ hổng cấp nhân này đã tồn tại trong Nhân Linux từ năm 2007, nhưng chỉ được phát hiện và khai thác vào năm 2016.

Hôm nay, chúng ta sẽ xem lỗ hổng này chính xác là gì, các hệ thống mà nó ảnh hưởng và cách bạn có thể tự bảo vệ mình.

Lỗ hổng bảo mật bò bẩn là gì?

Lỗ hổng Dirty COW là một kiểu khai thác leo thang đặc quyền, về cơ bản có nghĩa là nó có thể được sử dụng để giành quyền truy cập của người dùng gốc trên bất kỳ hệ thống dựa trên Linux nào. Mặc dù các chuyên gia bảo mật khẳng định rằng những kiểu khai thác như vậy không phải là hiếm, nhưng tính chất dễ khai thác của nó và thực tế là nó đã tồn tại hơn 11 năm là điều khá đáng lo ngại.

Trên thực tế, Linus Torvalds thừa nhận rằng ông đã phát hiện ra nó vào năm 2007, nhưng không quan tâm đến việc coi đó là một "sự khai thác lý thuyết".

Dirty COW lấy tên của nó từ cơ chế copy-on-write (COW) trong hệ thống quản lý bộ nhớ của nhân. Các chương trình độc hại có khả năng thiết lập điều kiện chạy đua để biến ánh xạ chỉ đọc của tệp thành ánh xạ có thể ghi. Do đó, một người dùng kém tuổi có thể sử dụng lỗ hổng này để nâng cao các đặc quyền của họ trên hệ thống.

Bằng cách đạt được đặc quyền root, các chương trình độc hại có được quyền truy cập không hạn chế vào hệ thống. Từ đó, nó có thể sửa đổi các tệp hệ thống, triển khai keylogger, truy cập dữ liệu cá nhân được lưu trữ trên thiết bị của bạn, v.v.

Hệ thống nào bị ảnh hưởng?

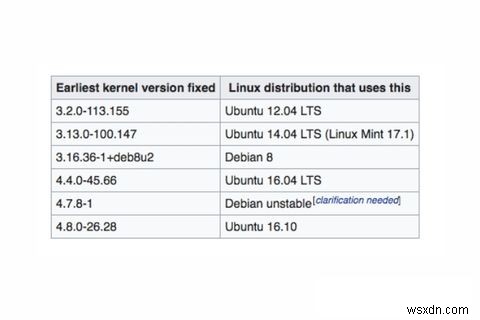

Lỗ hổng Dirty COW ảnh hưởng đến tất cả các phiên bản của Linux Kernel kể từ phiên bản 2.6.22, được phát hành vào năm 2007. Theo Wikipedia, lỗ hổng này đã được vá trong các phiên bản kernel 4.8.3, 4.7.9, 4.4.26 và mới hơn. Ban đầu, một bản vá đã được phát hành vào năm 2016, nhưng nó không giải quyết được vấn đề một cách đầy đủ, vì vậy, một bản vá tiếp theo đã được phát hành vào tháng 11 năm 2017.

Để kiểm tra số phiên bản hạt nhân hiện tại, bạn có thể sử dụng lệnh sau trên hệ thống dựa trên Linux của mình:

uname - rCác bản phân phối Linux lớn như Ubuntu, Debian, ArchLinux đều đã phát hành các bản sửa lỗi thích hợp. Vì vậy, nếu bạn chưa cập nhật, hãy đảm bảo cập nhật nhân Linux của bạn.

Vì hầu hết các hệ thống hiện đã được vá, rủi ro được giảm thiểu, phải không? Chà, không hẳn.

Trong khi hầu hết các hệ thống chính thống đã được vá lỗi, vẫn có một số thiết bị nhúng dựa trên Linux khác vẫn dễ bị tấn công. Hầu hết các thiết bị nhúng này, đặc biệt là những thiết bị giá rẻ, không bao giờ nhận được bản cập nhật từ nhà sản xuất. Thật không may, bạn không thể làm gì nhiều về nó.

Do đó, việc mua thiết bị Internet of Things (IoT) từ các nguồn có uy tín cung cấp hỗ trợ sau bán hàng đáng tin cậy là điều khá quan trọng.

Vì Android dựa trên nhân Linux nên phần lớn các thiết bị Android cũng bị ảnh hưởng.

BÒ bẩn ảnh hưởng đến thiết bị Android như thế nào

ZNIU là phần mềm độc hại đầu tiên dành cho Android dựa trên lỗ hổng Dirty COW. Nó có thể được sử dụng để root bất kỳ thiết bị Android nào lên đến Android 7.0 Nougat. Mặc dù bản thân lỗ hổng bảo mật ảnh hưởng đến tất cả các phiên bản Android, ZNIU đặc biệt ảnh hưởng đến các thiết bị Android có kiến trúc ARM / X86 64-bit.

Theo một báo cáo từ Trend Micro, hơn 300.000 ứng dụng độc hại mang ZNIU đã được phát hiện trong tự nhiên, tính đến tháng 9 năm 2017. Người dùng trên 50 quốc gia bao gồm Trung Quốc, Ấn Độ, Nhật Bản, v.v. bị ảnh hưởng bởi nó. Hầu hết các ứng dụng này đều ngụy trang thành các ứng dụng và trò chơi dành cho người lớn.

Cách thức hoạt động của Phần mềm độc hại trên Android ZNIU

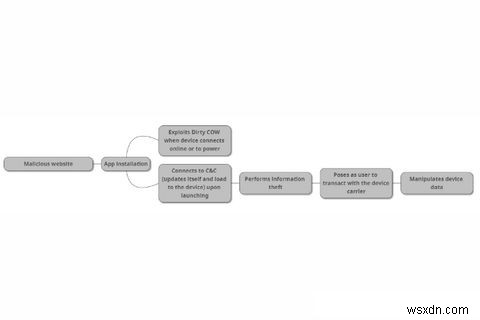

Ứng dụng bị ảnh hưởng bởi ZNIU thường xuất hiện dưới dạng một ứng dụng khiêu dâm mềm trên các trang web độc hại, nơi người dùng bị lừa tải xuống. Vì Android giúp tải ứng dụng dễ dàng nên rất nhiều người dùng mới bắt đầu rơi vào bẫy này và tải xuống.

Sau khi khởi chạy ứng dụng bị nhiễm, nó sẽ giao tiếp với máy chủ chỉ huy và kiểm soát (C&C). Sau đó, nó khai thác lỗ hổng Dirty COW để tự cấp quyền cho người dùng siêu cấp. Mặc dù không thể khai thác lỗ hổng bảo mật từ xa, ứng dụng độc hại vẫn có thể tạo ra một cửa sau và thực hiện các cuộc tấn công điều khiển từ xa trong tương lai.

Sau khi ứng dụng có được quyền truy cập root, ứng dụng sẽ thu thập và gửi thông tin về nhà cung cấp dịch vụ trở lại máy chủ của họ. Sau đó, nó thực hiện các giao dịch với nhà cung cấp dịch vụ thanh toán dựa trên SMS. Sau đó, nó thu tiền thông qua dịch vụ thanh toán của nhà cung cấp dịch vụ. Các nhà nghiên cứu tại Trend Micro tuyên bố rằng các khoản thanh toán được chuyển đến một công ty giả có trụ sở tại Trung Quốc.

Nếu mục tiêu có trụ sở bên ngoài Trung Quốc, nó sẽ không thể thực hiện các giao dịch nhỏ này với nhà cung cấp dịch vụ, nhưng nó sẽ vẫn tạo ra một cửa hậu để cài đặt các ứng dụng độc hại khác.

Một điều thú vị về phần mềm độc hại là nó thực hiện các giao dịch vi mô, khoảng $ 3 / tháng để không bị chú ý. Nó cũng đủ thông minh để xóa tất cả các tin nhắn sau khi giao dịch hoàn tất, do đó khó bị phát hiện hơn.

Cách bạn có thể tự bảo vệ mình khỏi ZNIU

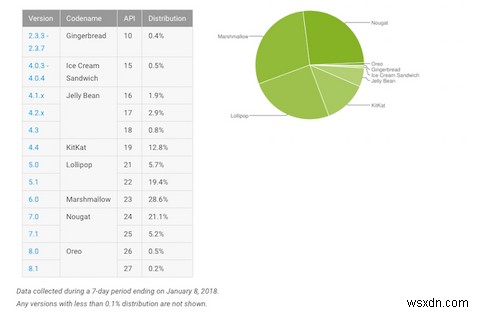

Google đã nhanh chóng giải quyết vấn đề và phát hành bản vá vào tháng 12 năm 2016 để khắc phục sự cố này. Tuy nhiên, bản vá này đã hoạt động trên các thiết bị chạy Android 4.4 KitKat trở lên.

Tính đến tháng 1 năm 2018, khoảng 6% thiết bị vẫn đang chạy phiên bản Android dưới 4.4 KitKat.

Mặc dù điều này nghe có vẻ không nhiều nhưng nó vẫn khiến một số lượng lớn người gặp rủi ro.

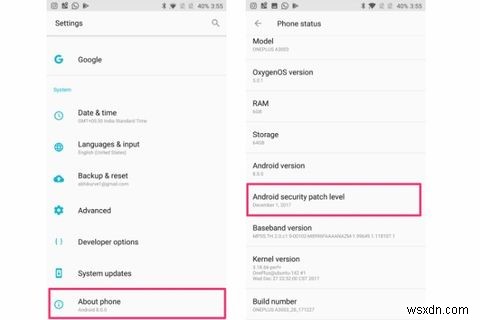

Nếu thiết bị của bạn đang chạy Android 4.4 KitKat trở lên, hãy đảm bảo rằng bạn đã cài đặt bản vá bảo mật mới nhất. Để kiểm tra điều này, hãy mở Cài đặt> Giới thiệu về điện thoại . Cuộn xuống dưới cùng và kiểm tra Cấp bản vá bảo mật của Android .

Nếu bản vá bảo mật đã cài đặt mới hơn tháng 12 năm 2016, bạn sẽ được bảo vệ khỏi lỗ hổng bảo mật này.

Google cũng xác nhận rằng Google Play Protect có thể quét các ứng dụng bị ảnh hưởng và giúp bạn giữ an toàn. Nhưng hãy nhớ rằng Google Play Protect yêu cầu thiết bị của bạn phải được chứng nhận để hoạt động chính xác với các ứng dụng của Google. Các nhà sản xuất chỉ có thể đưa vào các ứng dụng độc quyền như Google Play Protect sau khi vượt qua bài kiểm tra khả năng tương thích. Tin tốt là hầu hết các nhà sản xuất lớn đều được Google chứng nhận. Vì vậy, trừ khi bạn có cho mình một thiết bị Android nhái thực sự rẻ, không có gì phải lo lắng.

Mặc dù các ứng dụng chống vi-rút Android có thể phát hiện các cuộc tấn công cấp quyền cao như vậy nhưng chúng không thể ngăn chặn được. Các ứng dụng chống vi-rút có thể hữu ích cho các tính năng khác như chống trộm, nhưng chúng chắc chắn không được sử dụng nhiều trong trường hợp này.

Biện pháp phòng ngừa cuối cùng, bạn nên lưu ý khi cài đặt ứng dụng từ các nguồn không xác định. Android 8.0 Oreo giúp cài đặt ứng dụng từ các nguồn không xác định an toàn hơn một chút, nhưng bạn vẫn nên tiến hành một cách thận trọng.

Giữ an toàn:Chìa khóa quan trọng

Không có gì bí mật khi lỗ hổng Dirty COW ảnh hưởng đến một số lượng lớn hệ thống. Rất may, các công ty đã nhanh chóng hành động để kiểm soát tình hình. Hầu hết các hệ thống dựa trên Linux như Ubuntu, Debian và Arch-Linux đã được vá. Google đã triển khai Play Protect để quét các ứng dụng bị ảnh hưởng trên Android.

Thật không may, một số lượng lớn người dùng chạy hệ thống nhúng với nhân Linux bị ảnh hưởng có thể sẽ không bao giờ nhận được các bản cập nhật bảo mật, khiến họ gặp rủi ro. Các nhà sản xuất bán thiết bị Android nhái giá rẻ không được Google chứng nhận, do đó khiến người mua của họ gặp rủi ro. Những người mua như vậy không nhận được các bản cập nhật bảo mật, chưa nói đến các bản cập nhật phiên bản Android.

Do đó, điều cực kỳ quan trọng là bỏ qua việc mua thiết bị từ các nhà sản xuất như vậy. Nếu bạn tình cờ sở hữu một chiếc, đã đến lúc bỏ qua nó ngay lập tức. Dưới đây là một số điện thoại Android tốt nhất không làm thủng túi của bạn. Những người còn lại trong chúng ta nên đảm bảo cài đặt các bản cập nhật kịp thời và sử dụng ý thức chung của chúng ta để giữ an toàn trên internet.

Hệ thống Linux của bạn có từng bị ảnh hưởng bởi lỗ hổng Dirty COW hoặc phần mềm độc hại ZNIU không? Bạn có cài đặt các bản cập nhật bảo mật kịp thời không? Chia sẻ suy nghĩ của bạn với chúng tôi trong các bình luận bên dưới.