Giống như nhiều tín đồ công nghệ, tôi đã đọc một loạt lời khuyên gần đây về một lỗ hổng nghiêm trọng mới trong công cụ tạo tập lệnh kế thừa của Internet Explorer (jscript.dll) và cách lỗ hổng này đang bị khai thác tích cực. Tự nó, điều này có thể xảy ra, đúng. Nhưng điều khiến tôi khó chịu là điềm báo về sự u ám và diệt vong trên Web. Chủ yếu là hoảng loạn, ít tập trung vào việc cố gắng phân tích vấn đề này và xem liệu nó có thể được giảm thiểu một cách tinh tế hay không.

Trên thực tế, Microsoft đã liệt kê một giải pháp thay thế - bạn có thể từ chối quyền truy cập vào thư viện bị ảnh hưởng. Nhưng điều này cũng gây ra tác dụng phụ. Bạn có thể gặp sự cố khi in, truy cập vào trình chỉnh sửa chính sách nhóm và một số vấn đề khác. Vì vậy, tôi đã ngồi xuống và suy nghĩ, có cách nào để giảm tác động của lỗ hổng bảo mật mà không thực sự làm cho hệ thống hoạt động không ổn định không?

Phạm vi của vấn đề

Lỗ hổng bảo mật tồn tại trong công cụ tạo tập lệnh (Internet Explorer). Điều này có nghĩa là bất kỳ chương trình nào gọi đến công cụ này đều có khả năng gây ra lỗi bộ nhớ và có khả năng dẫn đến việc thực thi mã tùy ý. Thông thường, điều này có nghĩa là Internet Explorer, có thể là Microsoft Office và có thể là một số ứng dụng cũ kỳ lạ, không có khả năng tìm thấy trong môi trường gia đình điển hình.

Giải pháp là không chạy Internet Explorer - và tránh mở các tệp hoặc liên kết lạ trong các chương trình khác. Bây giờ, điều này luôn luôn đúng, bất kể. Vấn đề là, điều gì sẽ xảy ra nếu bạn "vô tình" mở Internet Explorer trên một trang có thể kích hoạt lỗ hổng này?

Không chạy Internet Explorer

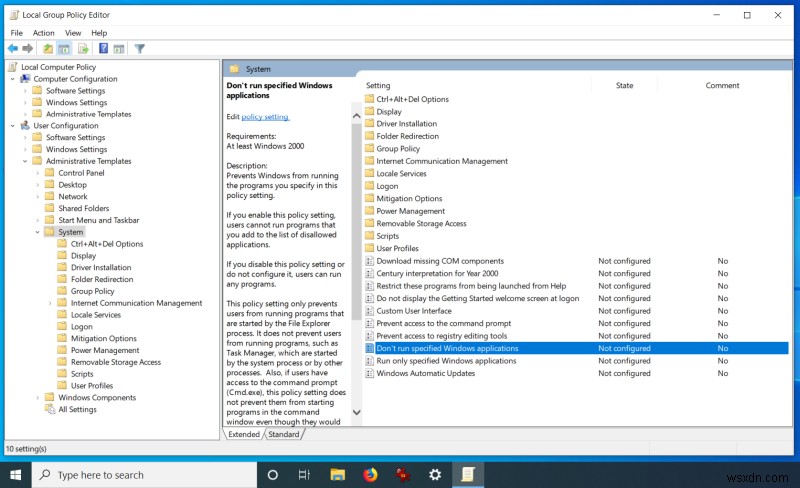

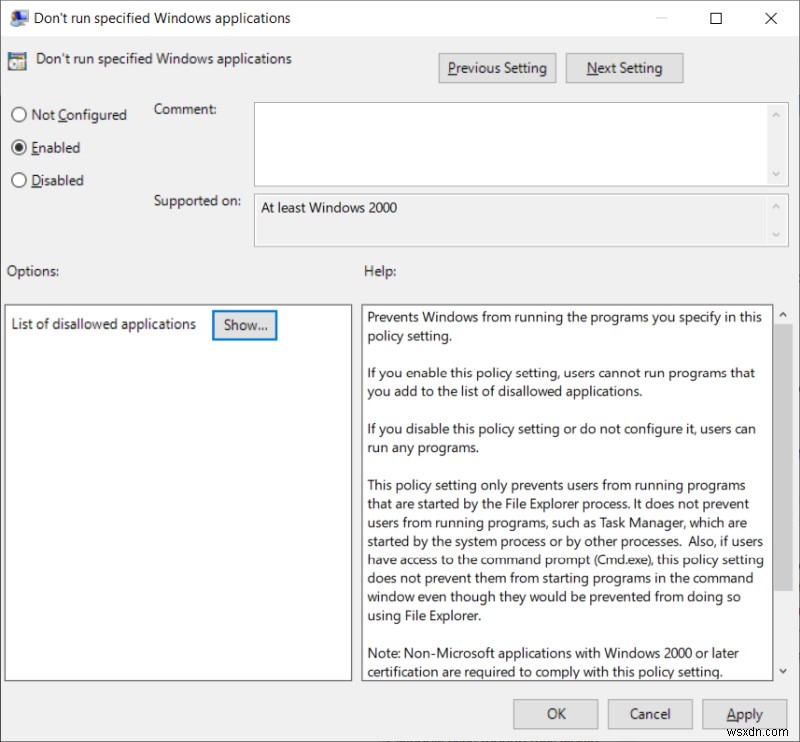

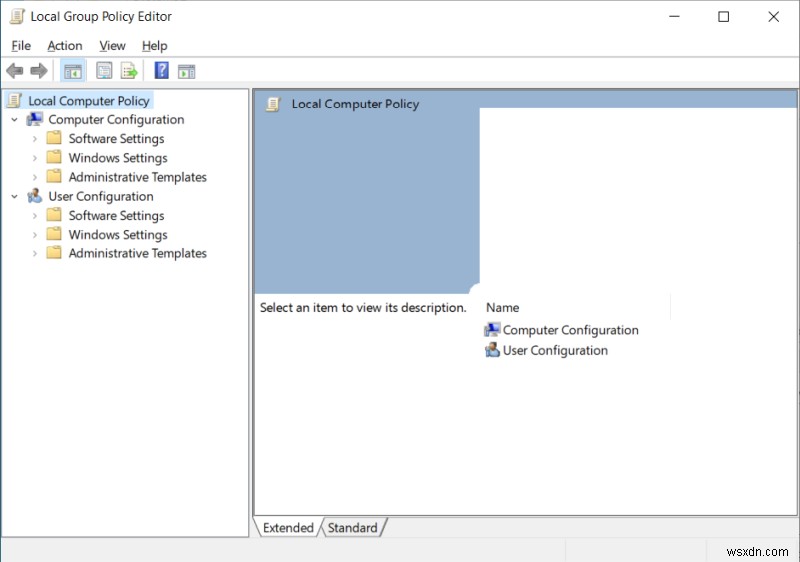

Windows đã có tùy chọn không cho phép một số ứng dụng trong một thời gian dài. Điều này có thể được thực hiện thông qua sổ đăng ký hoặc trình chỉnh sửa chính sách nhóm (đối với người dùng phiên bản chuyên nghiệp) và sẽ ngăn các chương trình được liệt kê chạy. Cụ thể, khởi chạy gpedit.msc, đi tới Cấu hình người dùng> Hệ thống, sau đó mở chính sách có nội dung:Không chạy các ứng dụng Windows được chỉ định.

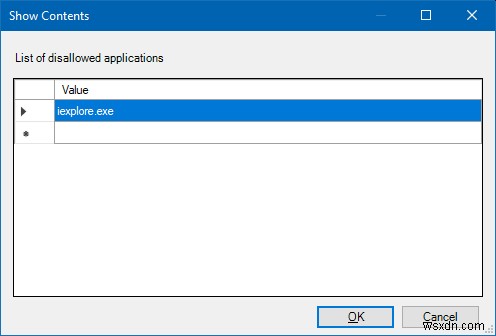

Kích hoạt chính sách. Sau đó, bên dưới Tùy chọn:, nhấp vào Hiển thị và thêm iexplore.exe vào danh sách các ứng dụng không được phép.

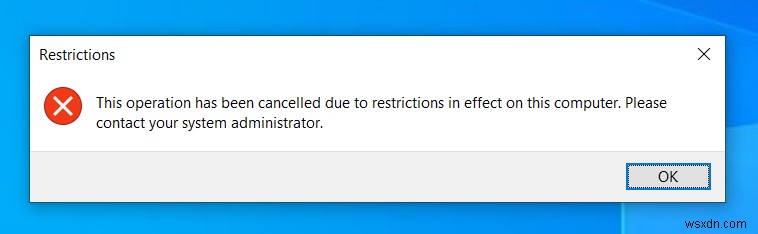

Bây giờ, tính năng này hoạt động như quảng cáo - nhưng chỉ khi bạn sử dụng Windows Explorer hoặc menu Bắt đầu để khởi chạy chương trình. Nó sẽ không chặn truy cập bằng các phương tiện khác, cũng như không ngăn các ứng dụng sử dụng thư viện jscript.dll. Đừng lo, chúng ta sẽ đến đó. Tôi đang tiến bộ một cách chậm rãi, tuyến tính.

Tương tự, đường dẫn đăng ký để thêm ứng dụng là:

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies

Tùy chọn thực thi tệp hình ảnh (IFEO)

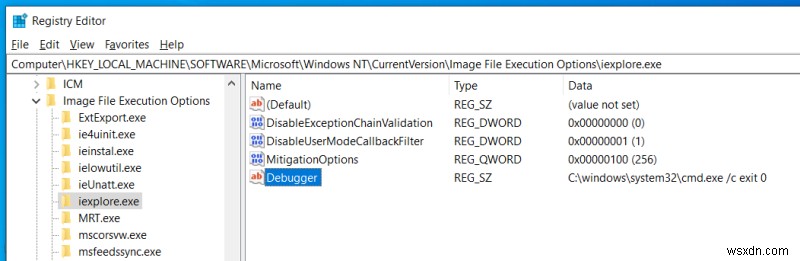

Chúng tôi đã nói về tính năng siêu hữu ích và mạnh mẽ này trong bối cảnh GWX. Bạn có thể sử dụng nó để thay đổi cách hoạt động của bất kỳ chương trình nào trên hệ thống của bạn. Về cơ bản, chúng tôi sẽ sử dụng chức năng Trình gỡ lỗi và do đó thay đổi việc thực thi iexplore.exe từ hành vi mặc định của nó sang chạy trình bao cmd trống. Về cơ bản, một lần chạy giả không làm gì và không gọi thư viện Javascript nào.

Điều này sẽ làm là cho phép bạn "chạy" Internet Explorer, nhưng toàn bộ quá trình chạy sẽ chỉ là sự sinh ra của trình bao dấu nhắc lệnh sẽ thoát ra một cách đơn giản. Điều này có nghĩa là bất kể bạn gọi Internet Explorer như thế nào, nó sẽ không thực sự chạy, giúp giảm nguy cơ thư viện jscript.dll được tải vào bộ nhớ.

Bây giờ, xin lưu ý, điều này chỉ ảnh hưởng đến Internet Explorer và không ngăn các chương trình khác sử dụng thư viện, chẳng hạn như Microsoft Word đang hiển thị tài liệu có đối tượng nhúng không đúng định dạng tham chiếu đến các hàm jscript.dll. Nhưng nó làm giảm nguy cơ thư viện bị sử dụng, đặc biệt là bởi một chương trình có khả năng kết nối mạng như Internet Explorer. Các công cụ khác trên hệ thống của bạn vẫn có thể yêu cầu thư viện này, nhưng nếu chúng không nhất thiết phải kết nối với tài nguyên mạng bên ngoài thì rủi ro sẽ giảm đi.

The cool part about IFEO is that it does not require anything beyond setting the registry key. If you want to revert back, just delete the Debugger string, and you will have the old functionality back.

Lastly, if you use anti-malware software, some may see this as a potential IFEO Hijack. Be aware of this fact, and then move on, and perhaps even embrace a smarter way of doing computer security. But that's a topic for another time.

Let's talk about jscript.dll

Now, my work above does not fix the problem. It works around it by reducing the chance of Internet Explorer running. The proper fix is to update the library. Technically, you could "just" copy the new patched version over the old one, and you're done. But the Windows Update mechanism is a bit more complex.

So the mitigation is to remove the executable permission from the library. You can do it on the command line, as the advisory says, or you can do it using Windows Explorer. The reason for the command line is to take ownership of the (system) library, to be able to change its security settings. Alternatively, you can manipulate the permissions by opening cmd (or explorer) through ExecTI, a utility that lets you run programs with the highest privileges, as I've shown you in my list of must-have Windows admin utilities.

What you want to do is remove the Read &execute checkbox mark for all of the listed groups or users. But then, the side effects! For example, the aforementioned Group Policy editor will not launch correctly if execute is denied for Administrators. This also emphasizes the importance of running as standard user, as you could have no execute for Jscript for Users, and you would still be able to use Internet Explorer then, without any effect on system functionality.

Group Policy Editor with JScript.dll not allowed to execute. Messed-up layout.

But then, since this is all there is to it, you can disable Read &execute, and toggle it when you need it, until you can apply the official patch - provided you actually want to apply it. In some scenarios, you might not want to, or be able to, and you might even have to use Internet Explorer. But this is not likely in the home setup. And I'm not talking enterprise security here. So lower your pitchforks. Finally, you can do the same thing for Internet Explorer - remove the execute permission.

Other things - local scripting

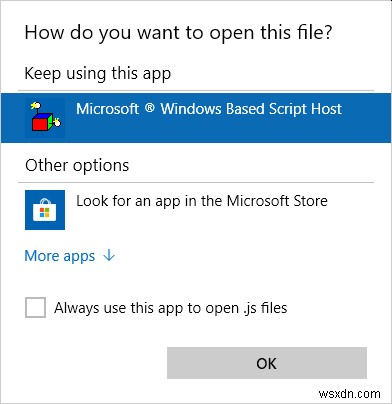

Then, if you do need to use Internet Explorer, you can disable Active Scripting under Internet Options. This is old news really, so I'm not going to focus too much on this here. A more practical thing is to avoid accidentally executing Javascript files stored on your local disk, through the Microsoft Based Script Host. This is the default, even on Windows 10. But in reality, there are very few reasons why you'd need to run Javascript files locally, outside the context of your browser.

What you want to do is create a dummy Javascript file, something like file.js. Right click> Open with, and then select a text editor of some kind (under More apps). This means that even if you do double-click on a locally stored Javascript file, it will open as a text file.

Kết luận

Don't let panic be your compass. Some security problems are serious and require scrutiny. But others are not necessarily as dreadful as they may seem, based on the Internet chatter. In this case, yes, this is not a good thing. On the other hand, not running Internet Explorer pretty much solves it. Also, don't be an n00b and randomly execute files left and right, and you should be fine.

In this article, I tried to give you a somewhat calmer overview of what gives, and the options you have. Most importantly, you can use the fabulous magic of IFEO to prevent Internet Explorer from running, no questions asked. This way, you reduce the risk of nonsense, be it an old game launcher that hard-codes to iexplore.exe for messages or announcements, or your own twitchy fingers. You can also disable the execute permissions for the library, and if your system is set up with a standard user, you might not even need to compromise on reduced functionality due to the disabled library. There we go. Enjoy your Webz.

Chúc mừng.