Vòng bảo vệ CPU là các lớp cấu trúc giới hạn sự tương tác giữa các ứng dụng được cài đặt trên máy tính và các quy trình lõi. Chúng thường bao gồm từ lớp ngoài cùng, là Vòng 3, đến lớp trong cùng, là Vòng 0, còn được gọi là hạt nhân.

Vòng 0 là cốt lõi của tất cả các quy trình hệ thống. Bất kỳ ai có thể kiểm soát hạt nhân về cơ bản đều có thể kiểm soát tất cả các khía cạnh của máy tính. Để ngăn chặn việc lạm dụng lõi này, các kiến trúc sư hệ thống máy tính giới hạn sự tương tác đối với vùng này. Do đó, hầu hết các quy trình mà người dùng máy tính có thể truy cập được giới hạn ở Ring 3. Vậy các vòng đặc quyền hoạt động như thế nào?

Cách các Nhẫn Đặc quyền Tương tác

Các quy trình đổ chuông 0 hoạt động ở chế độ giám sát và do đó không yêu cầu bất kỳ đầu vào nào của người dùng. Việc can thiệp vào chúng có thể gây ra các lỗi hệ thống lớn và các vấn đề bảo mật không thể giải quyết được. Đây là lý do tại sao chúng được cố tình thiết kế để người dùng máy tính không thể truy cập được.

Hãy lấy Windows làm ví dụ:quyền truy cập vào các quy trình Ring 0 by Ring 3 bị hạn chế trong một số hướng dẫn dữ liệu. Để truy cập hạt nhân, các ứng dụng trong Ring 3 phải tạo kết nối được xử lý bởi bộ nhớ ảo hóa. Ngay cả khi đó, rất ít ứng dụng được phép làm điều này.

Chúng bao gồm các trình duyệt yêu cầu truy cập mạng và camera cần kết nối mạng. Ngoài ra, các cuộc gọi dữ liệu này được cách ly để ngăn chúng can thiệp trực tiếp vào các quy trình quan trọng của hệ thống.

Một số phiên bản Windows trước đó (như Windows 95/98) có ít sự che chắn hơn giữa các Vòng đặc quyền. Đây là một trong những lý do chính khiến chúng hoạt động không ổn định và dễ xảy ra lỗi. Trong các hệ thống hiện đại, bảo mật bộ nhớ nhân được củng cố bằng các chip phần cứng chuyên dụng.

Các biện pháp bảo vệ bộ nhớ nhân Windows hiện tại chống lại sự xâm nhập

Microsoft đã giới thiệu các biện pháp bảo vệ đáng kể đối với bộ nhớ nhân bắt đầu từ Windows 10 phiên bản 1803.

Trong số đó đáng chú ý nhất là Kernel DMA Protection; tính năng tổng thể được thiết kế để bảo vệ máy tính cá nhân chống lại các cuộc tấn công Truy cập Bộ nhớ Trực tiếp (DMA), đặc biệt là các cuộc tấn công được thực hiện thông qua các phích cắm nóng PCI. Phạm vi bảo vệ đã được mở rộng trong bản dựng 1903 để bao phủ các cổng PCIe bên trong như khe cắm M.2.

Một trong những lý do chính mà Microsoft chọn cung cấp các biện pháp bảo vệ bổ sung cho các lĩnh vực này là vì các thiết bị PCI đã có sẵn khả năng DMA. Khả năng này cho phép chúng đọc và ghi vào bộ nhớ hệ thống mà không yêu cầu quyền của bộ xử lý hệ thống. Thuộc tính này là một trong những lý do chính khiến thiết bị PCI có hiệu suất cao.

Các sắc thái của Quy trình bảo vệ DMA

Windows sử dụng các giao thức Đơn vị Quản lý Bộ nhớ Đầu vào / Đầu ra (IOMMU) để chặn các thiết bị ngoại vi trái phép thực hiện các hoạt động DMA. Tuy nhiên, có những ngoại lệ đối với quy tắc nếu trình điều khiển của chúng hỗ trợ cách ly bộ nhớ được thực thi bằng cách sử dụng DMA Remapping.

Điều đó nói rằng, các quyền bổ sung vẫn được yêu cầu. Thông thường, quản trị viên hệ điều hành sẽ được nhắc cung cấp ủy quyền DMA. Để sửa đổi thêm và tự động hóa các quy trình liên quan, các chuyên gia CNTT có thể thay đổi các chính sách DmaGuard MDM để xác định cách xử lý các trình điều khiển DMA Remapping không tương thích.

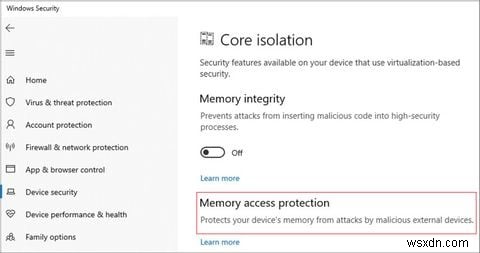

Để kiểm tra xem hệ thống của bạn có sử dụng Bảo vệ DMA Kernel hay không, hãy sử dụng Trung tâm Bảo mật và xem cài đặt trong Chi tiết Cách ly Lõi trong Bảo vệ Truy cập Bộ nhớ. Điều quan trọng cần lưu ý là chỉ những hệ điều hành được phát hành sau Windows 10 phiên bản 1803 mới có tính năng này.

Tại sao CPU lại hiếm khi dựa vào đặc quyền Ring 1 và 2

Vòng 1 và 2 phần lớn được sử dụng bởi trình điều khiển và hệ điều hành của khách. Hầu hết các mã trong các mức đặc quyền này cũng đã được sử dụng lại một nửa. Do đó, phần lớn các chương trình Windows hiện đại hoạt động như thể hệ thống chỉ có hai cấp - nhân và cấp người dùng.

Điều đó nói rằng, các ứng dụng ảo hóa như VirtualBox và Virtual Machine sử dụng Ring 1 để hoạt động.

Lời cuối cùng về đặc quyền

Thiết kế nhiều vòng đặc quyền ra đời do kiến trúc hệ thống x86. Tuy nhiên, thật bất tiện khi sử dụng tất cả các cấp đặc quyền của Ring. Điều này sẽ dẫn đến tăng độ trễ và các vấn đề tương thích.