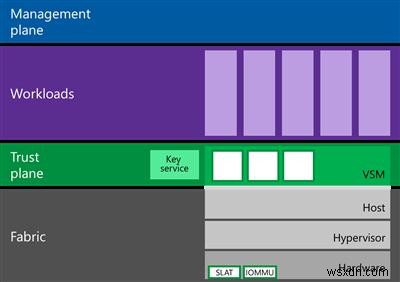

Trong Windows 10 Enterprise (chỉ trong phiên bản này), một thành phần Hyper-V mới đã xuất hiện - Virtual Bảo mật Chế độ (VSM) . VSM là một vùng chứa được bảo vệ (máy ảo) chạy trên một siêu giám sát và được tách biệt với máy chủ Windows 10 máy chủ và hạt nhân của nó. Quan trọng theo quan điểm bảo mật, các thành phần hệ thống chạy bên trong vùng chứa ảo được bảo vệ này. Không có mã của bên thứ ba nào có thể được thực thi trong VSM và tính toàn vẹn của mã được liên tục kiểm tra để sửa đổi. Kiến trúc này cho phép bảo vệ dữ liệu trong VSM, ngay cả khi hạt nhân của máy chủ Widows 10 bị xâm phạm, vì ngay cả hạt nhân cũng không thể truy cập trực tiếp vào VSM.

Vùng chứa VSM không thể được kết nối với mạng và không ai có thể nhận được đặc quyền quản trị trong đó. Các khóa mã hóa, dữ liệu xác thực người dùng và thông tin quan trọng khác theo quan điểm thỏa hiệp có thể được lưu trữ trong vùng chứa Chế độ bảo mật ảo. Do đó, tin tặc sẽ không thể xâm nhập vào cấu trúc công ty bằng cách sử dụng dữ liệu được lưu trong bộ nhớ cache cục bộ của các tài khoản người dùng miền.

Các thành phần hệ thống sau có thể hoạt động bên trong VSM:

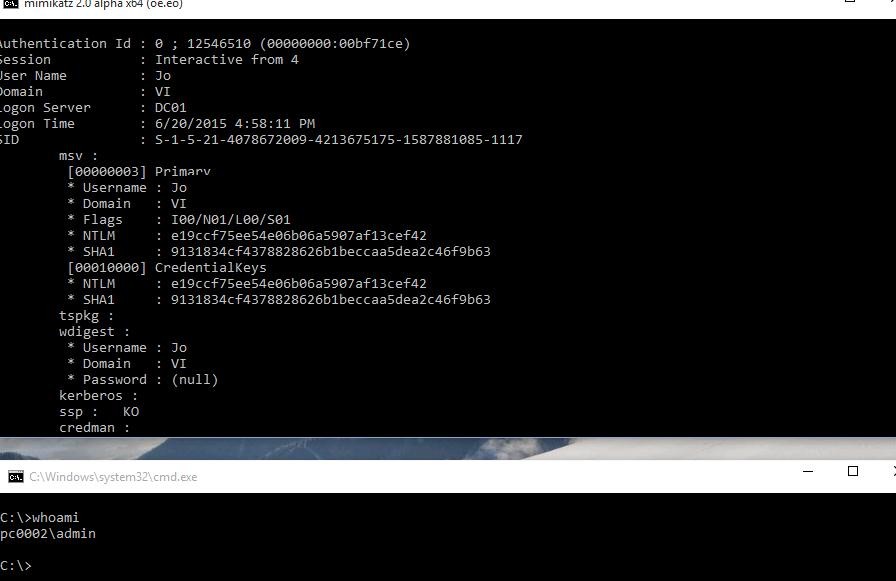

- LSASS (Dịch vụ hệ thống con bảo mật cục bộ) là một thành phần chịu trách nhiệm xác thực và cách ly người dùng cục bộ. (Do đó, hệ thống được bảo vệ khỏi các cuộc tấn công của kiểu “truyền mã băm” và các công cụ như vậy, như mimikatz –link1, link2.) Điều đó có nghĩa là mật khẩu (và / hoặc hàm băm) của người dùng đã đăng ký trong hệ thống không thể khả dụng ngay cả cho người dùng có đặc quyền quản trị viên cục bộ.

- TPM ảo (vTPM) là một thiết bị TPM tổng hợp dành cho các máy khách cần thiết để mã hóa nội dung đĩa

- Hệ thống giám sát tính toàn vẹn của mã hệ điều hành bảo vệ mã khỏi bị sửa đổi

Để sử dụng VSM, môi trường phải đáp ứng các yêu cầu phần cứng sau:

- Hỗ trợ UEFI, Khởi động an toàn và Mô-đun nền tảng đáng tin cậy (TPM) để lưu trữ khóa an toàn

- Hỗ trợ ảo hóa phần cứng (VT-x, AMD-V trở lên)

Cách bật Chế độ bảo mật ảo (VSM) trong Windows 10

Hãy xem cách bật Chế độ bảo mật ảo Windows 10.

- Khởi động an toàn UEFI phải được bật.

- Windows 10 phải được đưa vào miền. (VSM chỉ bảo vệ tài khoản người dùng miền, không bảo vệ tài khoản cục bộ.)

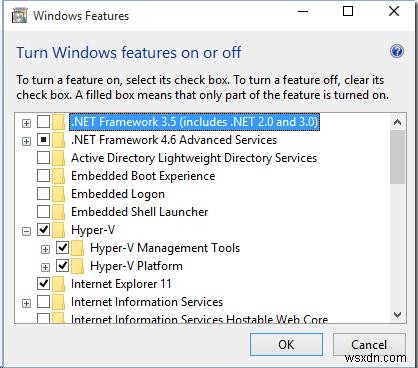

- Vai trò Hyper-V phải được cài đặt trong Windows 10. (Trong trường hợp của chúng tôi, trước tiên chúng tôi phải cài đặt Nền tảng Hyper-V, sau đó chúng tôi cài đặt Công cụ quản lý Hyper-V)

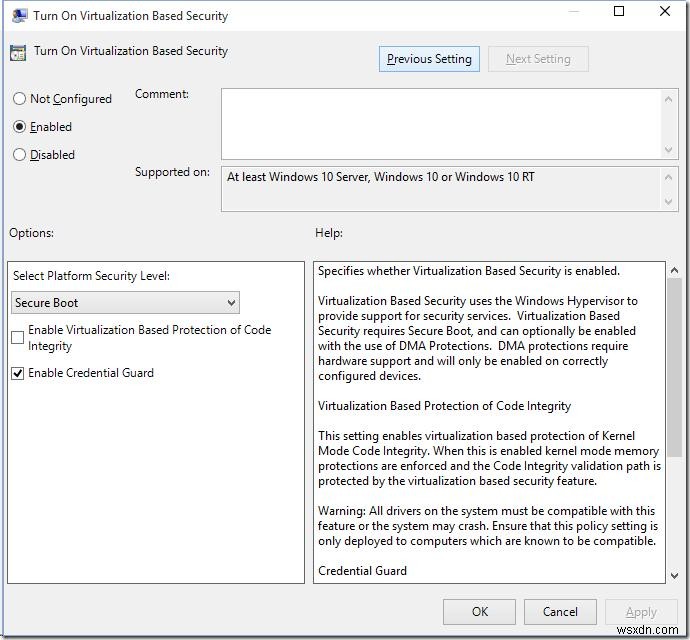

- Chế độ bảo mật ảo (VSM) phải được bật trong một chính sách đặc biệt trong Trình chỉnh sửa chính sách nhóm (gpedit.msc ):Cấu hình máy tính -> Mẫu quản trị -> Hệ thống -> Bảo vệ thiết bị -> Bật dựa trên ảo hóa Bảo mật . Bật chính sách này và chọn Khởi động an toàn trong Chọn mức độ bảo mật nền tảng . Cũng chọn Bật bảo vệ thông tin đăng nhập (LSA cách ly) tại đây.

- Và điều cuối cùng cần làm là định cấu hình BCD để khởi động Windows 10 trong VSM:

bcdedit /set vsmlaunchtype auto

bcdedit / set vsmlaunchtype auto

- Khởi động lại máy tính của bạn

Cách đảm bảo VSM đang bật

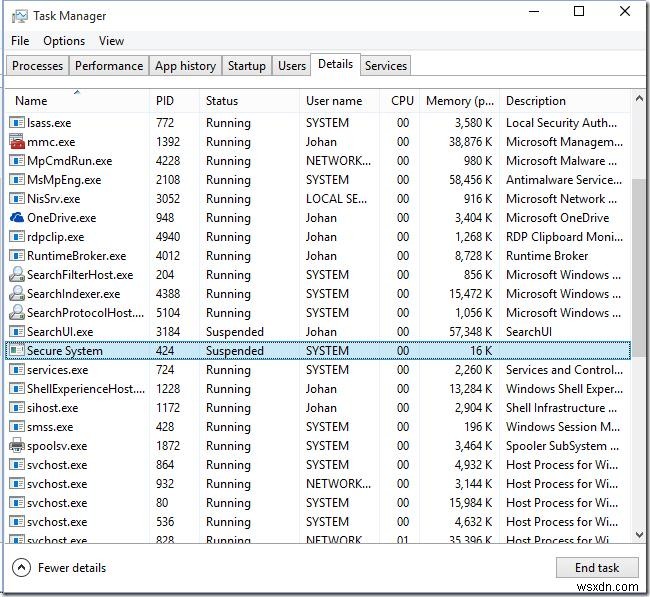

Bạn có thể đảm bảo rằng VSM đang hoạt động nếu Bảo mật Hệ thống quy trình có trong Trình quản lý tác vụ.

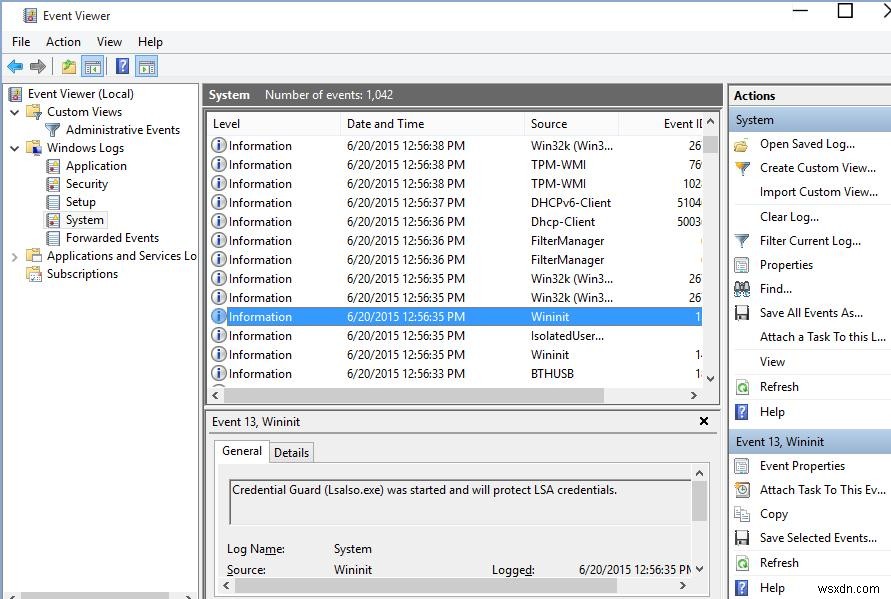

Hoặc nếu có sự kiện “ Bảo vệ thông tin xác thực (Lsalso.exe) đã được bắt đầu và sẽ bảo vệ thông tin đăng nhập LSA ”Trong nhật ký hệ thống.

Cách kiểm tra VSM Security

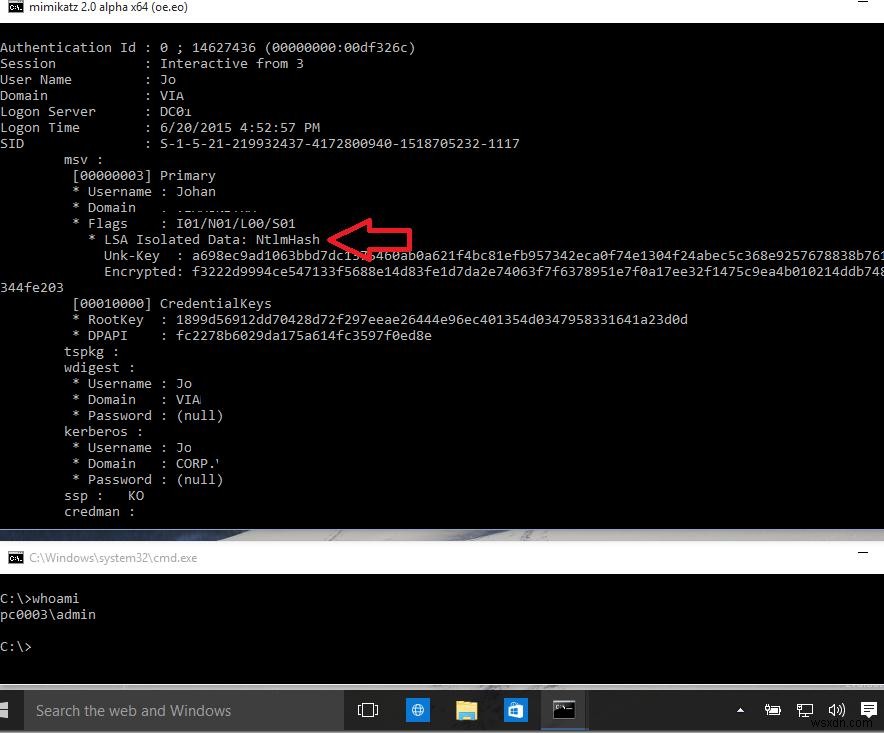

Đăng nhập bằng tài khoản miền vào các máy đã bật VSM và chạy lệnh mimikatz sau với các đặc quyền của quản trị viên cục bộ:

mimikatz.exe privilege::debug sekurlsa::logonpasswords exit |

đặc quyền mimikatz.exe ::debug sekurlsa ::logonpasswords exit

Chúng ta có thể thấy rằng LSA đang chạy trong một môi trường bị cô lập và không thể lấy được hàm băm mật khẩu của người dùng.

Nếu bạn làm điều tương tự trên máy đã tắt VSM, chúng tôi có thể lấy mã băm NTLM của mật khẩu người dùng, có thể được sử dụng trong các cuộc tấn công chuyển mã.

Tham khảo:Bật Chế độ bảo mật ảo (VSM) trong Windows 10 Enterprise Build 10130