Trong bài viết này, chúng tôi sẽ hướng dẫn cách thay đổi mật khẩu người dùng trong phiên RDP trên máy tính Windows từ xa. Là một máy chủ từ xa, bạn có thể có Máy chủ Windows với vai trò Dịch vụ Máy tính Từ xa (RDSH) đã được định cấu hình hoặc máy trạm Windows 10 với một hoặc nhiều kết nối RDP được phép.

Vấn đề chính mà người dùng gặp phải là bạn không thể mở hộp thoại thay đổi mật khẩu tiêu chuẩn bằng cách sử dụng Ctrl + Alt + Delete tổ hợp phím trong một phiên Máy tính Từ xa (RDP). Lối tắt này không được chuyển cho phiên RDP vì nó chạy trên hệ điều hành cục bộ của bạn.

Trong Windows Server 2003/2008, bạn có thể thay đổi mật khẩu người dùng trong RDP bằng cách nhấp vào nút Bắt đầu và chọn Bảo mật Windows -> Thay đổi mật khẩu .

Trong các phiên bản mới hơn, bao gồm Windows Server 2016/2019/2022 và Windows 10/11, không có mục Bảo mật Windows trong menu Bắt đầu, do đó, phương pháp thay đổi mật khẩu người dùng này không được áp dụng.

Nội dung:

- Thay đổi mật khẩu người dùng trong RDP bằng CTRL + ALT + END

- Thay đổi mật khẩu bằng bàn phím ảo

- VBS / PowerShell Script để thay đổi mật khẩu trong phiên RDP

- Thay đổi mật khẩu qua Truy cập Web Máy tính Từ xa (RDWEB)

- CredSSP NLA &Thay đổi mật khẩu trong RDP

Thay đổi Mật khẩu Người dùng trong RDP bằng CTRL + ALT + END

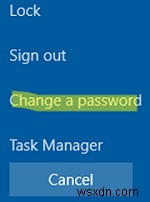

Trong các phiên bản Windows hiện tại, bạn phải sử dụng Ctrl + Alt + End tổ hợp phím để mở hộp thoại Bảo mật Windows trong phiên RDP. Phím tắt giống như Ctrl + Alt + Delete, nhưng chỉ hoạt động trong cửa sổ RDP. Chọn Thay đổi mật khẩu trong menu.

Bây giờ bạn có thể thay đổi mật khẩu của mình trong hộp thoại tiêu chuẩn (nhập mật khẩu hiện tại của bạn và đặt mật khẩu mới hai lần).

Thay đổi mật khẩu bằng bàn phím ảo

Nếu bạn được kết nối với Máy tính Từ xa của máy chủ Windows thông qua một chuỗi các phiên RDP, bạn sẽ không thể sử dụng CTRL + ALT + END để thay đổi mật khẩu người dùng. Cửa sổ RDP đầu tiên sẽ chặn phím tắt. Trong những trường hợp này, bạn có thể sử dụng Bàn phím ảo tích hợp sẵn của Windows để thay đổi mật khẩu của người dùng.

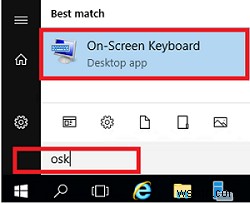

- Chạy Bàn phím trên màn hình trong phiên RDP đích (việc này sẽ dễ dàng hơn bằng cách nhập

osk.exetrong menu Bắt đầu);

- Bạn sẽ thấy Bàn phím ảo;

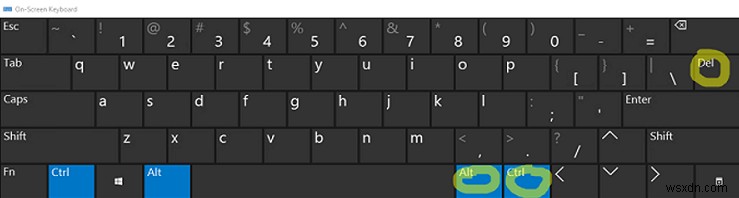

- Nhấn

CTRL+ALTtrên bàn phím vật lý (cục bộ) của bạn (bàn phím này sẽ được hiển thị trên màn hình) và sau đó nhấp vàoDeltrên bàn phím ảo;

- Vì vậy, tổ hợp phím Ctrl + Alt + Del sẽ được gửi đến phiên RDP từ xa và hộp thoại Bảo mật Windows tiêu chuẩn sẽ xuất hiện để bạn có thể thay đổi mật khẩu.

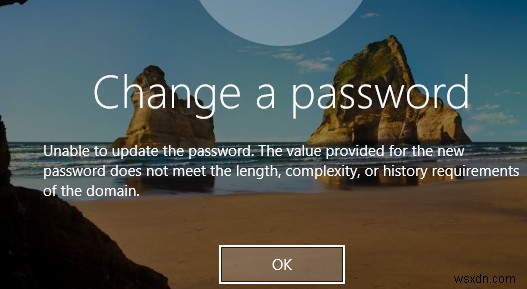

Nếu mật khẩu mới của bạn không đáp ứng được chúng, bạn sẽ thấy thông báo bên dưới:

Unable to update the password. The value provided for the new password does not meet the length, complexity, or history requirements of the domain.

Lưu ý rằng nếu Độ tuổi mật khẩu tối thiểu được định cấu hình trong chính sách miền (hoặc trong Chính sách mật khẩu chi tiết - PSO), điều này có thể ngăn người dùng thay đổi mật khẩu của họ thường xuyên hơn mật khẩu được chỉ định trong cài đặt GPO.

Bạn có thể xem khi nào mật khẩu của người dùng hết hạn sử dụng PowerShell:

Get-ADUser -Identity jsmith -Properties msDS-UserPasswordExpiryTimeComputed | select-object @{Name="ExpirationDate";Expression= {[datetime]::FromFileTime($_."msDS-UserPasswordExpiryTimeComputed") }}

VBS / PowerShell Script để thay đổi mật khẩu trong phiên RDP

Bạn có thể gọi hộp thoại Bảo mật Windows trong phiên RDP bằng cách sử dụng các công cụ Windows tích hợp sẵn:VBScript, PowerShell hoặc lối tắt Shell.

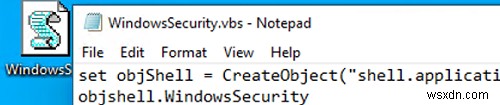

Ví dụ:tạo WindowsSecurity.vbs tệp văn bản có mã VBScript sau trên màn hình của bạn:

set objShell = CreateObject("shell.application")

objshell.WindowsSecurity

Nếu bạn nhấp đúp vào tệp VBS, bạn sẽ thấy một biểu mẫu tiêu chuẩn để thay đổi mật khẩu của mình.

Bạn có thể đặt tệp VBS này trên màn hình được chia sẻ trên máy chủ RDS của mình (%SystemDrive%\Users\Public\Desktop\ ) hoặc sao chép tệp vào máy tính để bàn của người dùng bằng GPO.

Theo cách tương tự, bạn có thể mở cửa sổ thay đổi mật khẩu từ PowerShell. Sử dụng lệnh bên dưới:

New-Object -COM Shell.Application).WindowsSecurity()

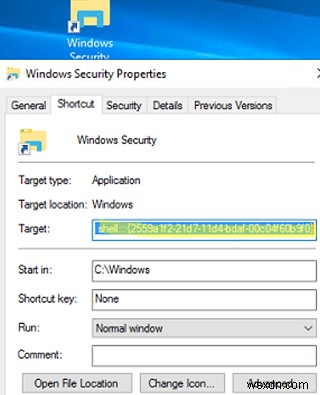

Có một tùy chọn để tạo lối tắt Windows File Explorer bằng liên kết sau:

C:\Windows\explorer.exe shell:::{2559a1f2-21d7-11d4-bdaf-00c04f60b9f0}

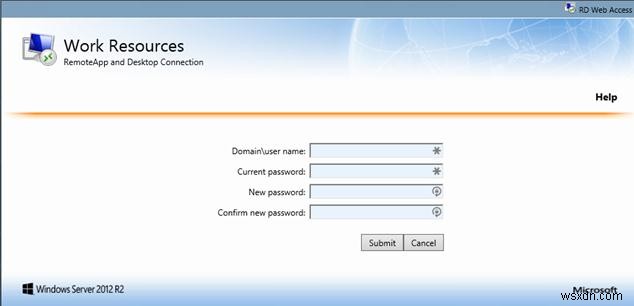

Thay đổi Mật khẩu qua Truy cập Web Máy tính Từ xa (RDWEB)

Nếu bạn truy cập các máy chủ RDP của mình thông qua một máy chủ có Truy cập Web Máy tính Từ xa (RDWA), bạn có thể cho phép thay đổi mật khẩu đã hết hạn trên trang đăng nhập RDWA (nó được mô tả chi tiết tại đây).

CredSSP NLA &Thay đổi mật khẩu trong RDP

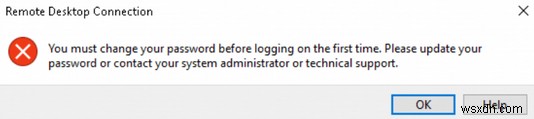

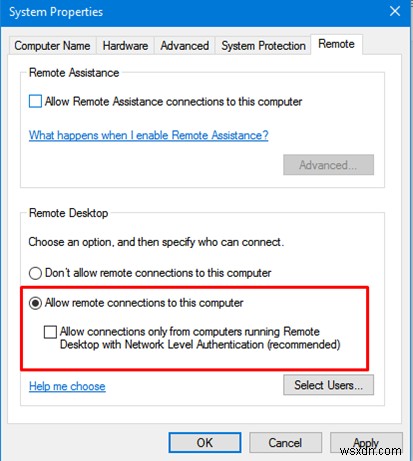

Có một tính năng quan trọng của việc thay đổi mật khẩu người dùng đã hết hạn trong RDP liên quan đến Xác thực mức mạng (NLA) và Nhà cung cấp hỗ trợ bảo mật thông tin xác thực (CredSSP) giao thức. Theo mặc định, CredSSP với NLA cho RDP được bật trên Windows Server 2012 / Windows 8 và mới hơn. NLA bảo vệ máy chủ RDP bằng cách xác thực người dùng trước khi thiết lập phiên RDP với máy chủ.

Nếu mật khẩu người dùng đã hết hạn hoặc quản trị viên AD đã bật tùy chọn userAccountControl “ Người dùng phải thay đổi mật khẩu ở lần đăng nhập tiếp theo ”(Thường xuyên nhất nó được bật cho các tài khoản AD mới), bạn sẽ thấy lỗi sau khi đăng nhập bằng RDP:

Remote Desktop Connection You must change your password before logging on the first time. Please update your password or contact your system administrator or technical support.

Do đó, người dùng không thể kết nối với máy chủ bằng RDP và thay đổi mật khẩu.

Trong trường hợp này, để cho phép người dùng từ xa thay đổi mật khẩu của họ, bạn có thể:

- Định cấu hình vai trò RDWA với trang thay đổi mật khẩu như được mô tả ở trên;

- Tắt NLA trên máy chủ RDP của bạn (không được khuyến nghị !!! vì nó làm giảm đáng kể mức độ bảo mật của các kết nối RDP) và sử dụng .rdp tệp có dòng

enablecredsspsupport:i:0cho các kết nối; - Sử dụng máy chủ RDP riêng biệt để thay đổi mật khẩu người dùng. Bạn không cần cài đặt vai trò Máy chủ phiên Máy tính Từ xa trên máy chủ này hoặc thêm người dùng vào nhóm Người dùng Máy tính Từ xa cục bộ, nhưng bạn phải tắt NLA. Sau đó, người dùng sẽ có thể thay đổi mật khẩu của họ, nhưng sẽ không thể đăng nhập máy chủ qua RDP;

- Người dùng có thể thay đổi mật khẩu của họ từ xa bằng PowerShell (nếu họ có quyền truy cập mạng vào bộ điều khiển miền).